ATT&CK学习笔记

- Published on

目录

前言知识

- 威胁情报:一般为网络流量中或者操作系统上观察到的能高度表明计算机被入侵的痕迹,例如某病毒的Hash值、服务器的IP地址等等。简单来说,威胁情报就像是当计算机被入侵时所表现出来的某种特征,我们将这些威胁情报搜集起来整理成库,当计算机再次表现出库中的某些特征的时候我们就可确定计算机已经被入侵了,这样我们可以制定更好的安全策略来规避以上问题。

- 威胁情报能够帮助我们指定更好的安全策略,而且威胁情报信息量的多少也能影响最终防护效果,但威胁情报并不能表达攻击者如何与受害系统交互,且只能表示是否受害而无法体现其过程。 因此,为了解决上述问题,ATT&CK模型也就油然而生了。

- 标准化语言和结构: 在网络安全领域,缺乏一种标准化的语言和结构来描述攻击者的战 术和技术。ATT&CK框架提供了这样一种结构,使安全专业人员能够更清晰、更一致地描述和 理解攻击行为。

- 深入理解攻击手法: ATT&CK框架的详细技术部分使安全团队能够更深入地了解攻击者的行为模式。通过了解攻击者可能采取的各种技术和方法,组织可以更好地识别攻击并加强其防御措施。

- 增强防御策略: ATT&CK框架帮助组织更好地了解攻击者的思维方式和行动方式,从而能够制定更有效的防御策略。通过对战术和技术的理解,组织可以更有针对性地改进其安全措施,以防范各种威胁。

- 信息共享和合作: ATT&CK框架提供了一个通用的语言,使不同组织之间可以更容易地共享关于攻击行为和防御措施的信息。这种信息共享和合作有助于整个安全社区更好地应对不断变化的威胁环境。

定义

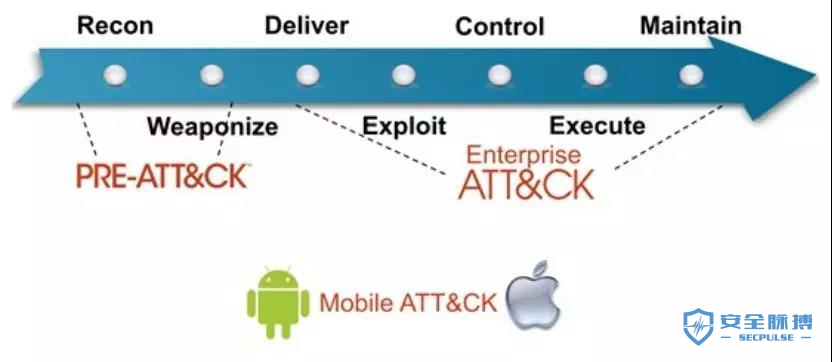

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge),是一个由MITRE公司开发的开源框架,用于描述和分类黑客攻击的战术、技术和常见知识。该框架包含了各种攻击者可能使用的技术和方法,包括渗透测试、间谍活动、勒索软件和其他恶意软件攻击等。ATT&CK框架将这些攻击方法按照攻击者的行为分为不同的阶段,包括初始访问、执行、持久化、凭证访问、发现、横向移动、收集、指令与控制与漏洞利用等。通过使用ATT&CK框架,安全专业人员可以更好地了解黑客攻击的行为模式,并采取相应的防御措施,以保护企业和组织的网络和系统安全。

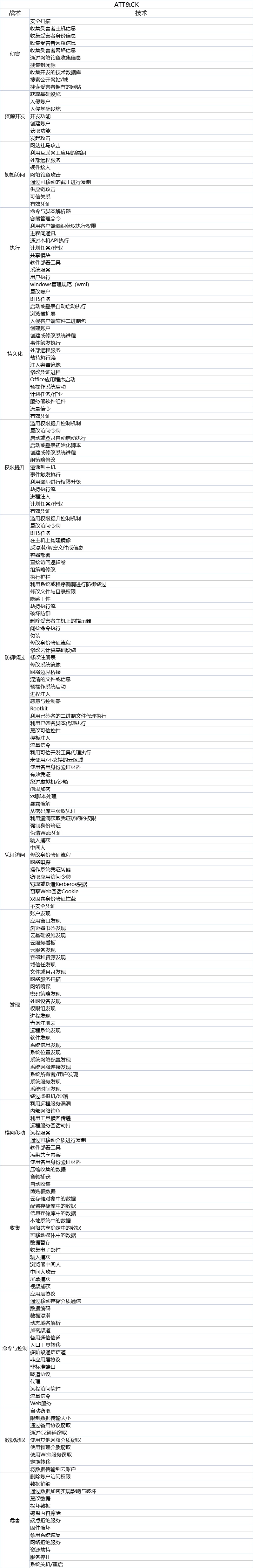

目前ATT&CK模型由三部分组成:

- PRE-ATT&CK:攻击前的准备,例如优先级定义、目标选择、信息收集、发现脆弱点、攻击性利用开发平台,建立和维护基础设施、人员的开发、建立能力和分段能力等。

- Enterprise:攻击时的部分已知技术手段,例如访问初始化、执行、常驻、提权、防御规避、访问凭证、发现、横向移动、收集、数据获取、命令和控制等。

- Mobile:移动端的部分已知技术手段、移动框架和Enterprise类似,只是适用的平台不同。

战术详解

一、 侦察

攻击者在入侵某一企业之前,会先收集一些有用的信息,用来规划以后的行动。侦察包括攻击者主动或被动收集一些用于锁定攻击目标的信息。此类信息可能包括受害组织、基础设施或员工的详细信息。攻击者也可以在攻击生命周期的其他阶段利用这些信息来协助进行攻击,例如使用收集的信息来计划和执行初始访问,确定入侵后的行动范围和目标优先级,或者推动进一步的侦察工作。

1. 主动扫描

IP扫描

介绍:攻击者可能会扫描受害者的 IP 地址块,以收集可用于锁定目标的信息。公共 IP 地址可以按块或按顺序地址范围分配给各组织。反间谍者可以通过扫描 IP 块来收集受害者网络信息,如哪些 IP 地址正在使用,以及分配给这些地址的主机的详细信息。扫描范围从简单的 ping(ICMP 请求和响应)到可能通过服务器横幅或其他网络工件揭示主机软件/版本的更细致扫描。这些扫描信息可能揭示其他形式的侦察(例如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(例如:开发能力或获取能力)和/或初始访问(例如:外部远程服务)的机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:监控网络数据,查找不常见的数据流。

论文:Identifying dynamic IP address blocks serendipitously through background scanning traffic

漏洞扫描

介绍:敌方可能会扫描受害者,查找可在锁定目标时使用的漏洞。漏洞扫描通常检查目标主机/应用程序的配置(例如:软件和版本)是否可能与敌方可能寻求使用的特定漏洞利用目标一致。这些扫描还可能包括更广泛的尝试,以收集受害者主机信息,用于识别更常见的已知可利用漏洞。漏洞扫描通常会通过服务器标语、监听端口或其他网络工件收集运行软件和版本号。这些扫描信息可能会揭示其他形式的侦察(例如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(例如:开发能力或获取能力)和/或初始访问(例如:利用面向公众的应用程序)的机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:监控和分析与不遵循预期协议标准和流量的协议相关的流量模式和数据包检查(例如,不属于既定流量的无关数据包、无偿或异常流量模式、异常语法或结构)。考虑与进程监控和命令行相关联,以检测与流量模式相关的异常进程执行和命令行参数(例如,监控使用通常不启动相关协议连接的文件的异常情况)。监控网络数据,查找不常见的数据流。正常情况下没有网络通信或从未见过的利用网络的进程是可疑的。

论文:Vulnerabilities Mapping based on OWASP-SANS: a Survey for Static Application Security Testing (SAST)

字表扫描

介绍:攻击者可使用暴力破解和爬行技术反复探测基础设施。虽然这种技术采用的方法与暴力破解类似,但其目标是识别内容和基础设施,而不是发现有效凭证。这些扫描中使用的字表可能包含通用、常用的名称和文件扩展名,也可能包含特定软件的专用术语。对手还可以使用从其他侦察技术(例如:收集受害者组织信息或搜索受害者拥有的网站)收集到的数据创建自定义的、针对特定目标的字词列表。例如,敌方可能会使用 Dirb、DirBuster 和 GoBuster 等网络内容发现工具以及通用或自定义字表来枚举网站的页面和目录。这可以帮助他们发现可能成为进一步行动目标的旧的、有漏洞的页面或隐藏的管理门户(例如:利用面向公众的应用程序或暴力破解)。一旦发现存储对象,对手可能会利用云存储数据访问有价值的信息,这些信息可被外泄或用于提升权限和横向移动。

预防措施:删除或禁止访问任何未明确要求对外提供的系统、资源和基础设施;由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:监控可能表明存在扫描的可疑网络流量,如来自单一来源的大量流量(特别是当已知来源与敌方/僵尸网络有关时)。

2.收集受害者宿主信息

硬件

介绍:敌人可能会收集有关受害者的主机硬件的信息,这些信息可以在瞄准过程中使用。关于硬件基础设施的信息可以包括各种细节,例如特定主机上的类型和版本,以及可能指示添加防御保护的附加组件的存在(例如:卡/生物识别读取器、专用加密硬件等)。敌人可以通过各种方式收集这些信息,例如通过主动扫描(例如:主机名、服务器横幅、用户代理字符串)或网络钓鱼获取信息进行直接收集。敌人也可能危害网站,然后包括旨在从访问者那里收集主机信息的恶意内容。有关硬件基础设施的信息也可能通过在线或其他可访问的数据集(例如:招聘信息、网络地图、评估报告、简历或购买发票)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放网站/域或搜索开放技术数据库)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:破坏硬件供应链或硬件增加)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:互联网扫描仪可以用于寻找与恶意内容相关联的模式,该恶意内容被设计为从访问者收集主机硬件信息。这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现。检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

软件

介绍:敌人可能会收集有关受害者主机软件的信息,这些信息可以在瞄准过程中使用。有关已安装软件的信息可能包括各种详细信息,如特定主机上的类型和版本,以及可能表明添加了防御保护的其他组件的存在(例如:防病毒、SIEM等)。敌人可以通过各种方式收集这些信息,例如通过主动扫描(例如:监听端口、服务器横幅、用户代理字符串)或网络钓鱼获取信息进行直接收集。敌人也可能危害网站,然后包括旨在从访问者那里收集主机信息的恶意内容。有关已安装软件的信息也可能通过在线或其他可访问的数据集(例如:招聘信息、网络地图、评估报告、简历或购买发票)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放网站/域或搜索开放技术数据库)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:供应链妥协或外部远程服务)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:互联网扫描仪可以用于寻找与恶意内容相关联的模式,该恶意内容被设计为从访问者收集主机软件信息。这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现。检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

固件

介绍:敌人可以收集关于受害者的主机固件的信息,这些信息可以在瞄准过程中使用。关于主机固件的信息可以包括各种细节,例如特定主机上的类型和版本,这些细节可以用于推断关于环境中的主机的更多信息(例如:配置、用途、使用年限/补丁级别等)。敌人可以通过各种方式收集这些信息,例如通过网络钓鱼获取信息的直接启发。有关主机固件的信息只能通过在线或其他可访问的数据集(例如:招聘信息、网络地图、评估报告、简历或购买发票)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放网站/域或搜索开放技术数据库)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:供应链泄露或利用面向公众的应用程序)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

客户端配置

介绍:敌人可以收集关于受害者的客户端配置的信息,这些信息可以在瞄准过程中使用。关于客户端配置的信息可以包括各种细节和设置,包括操作系统/版本、虚拟化、体系结构(例如:32或64位)、语言和/或时区。敌人可以通过各种方式收集这些信息,例如通过主动扫描(例如:监听端口、服务器横幅、用户代理字符串)或网络钓鱼获取信息进行直接收集。敌人也可能危害网站,然后包括旨在从访问者那里收集主机信息的恶意内容。关于客户端配置的信息也可能通过在线或其他可访问的数据集(例如:招聘信息、网络地图、评估报告、简历或购买发票)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放网站/域或搜索开放技术数据库)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:供应链妥协或外部远程服务)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:互联网扫描仪可以用于寻找与恶意内容相关联的模式,该恶意内容被设计为从访问者收集客户端配置信息。这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现。检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

3.收集受害者身份信息

资格证书

介绍:敌人可能会收集可在瞄准过程中使用的凭证。对手收集的账户凭证可能是与目标受害者组织直接相关的凭证,或者试图利用用户在个人和商业账户中使用相同密码的趋势。敌人可以通过各种方式从潜在受害者那里收集凭据,例如通过网络钓鱼获取信息的直接启发。对手也可能危害网站,然后添加旨在从访问者那里收集网站验证cookie的恶意内容。凭据信息也可能通过泄露到在线或其他可访问的数据集(例如:搜索引擎、漏洞转储、代码存储库等)而暴露给对手。敌人也可能从暗网或其他黑市购买凭证。最后,在使用基于带外通信的多因素认证(MFA)的情况下,对手可能会损害服务提供商以获得对MFA代码和一次性密码(OTP)的访问。收集这些信息可能会发现其他形式的侦察(例如:搜索开放网站/域或网络钓鱼信息)、建立运营资源(例如:泄露账户)和/或初始访问(例如:外部远程服务或有效账户)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

电子邮件地址

介绍:敌人可能会收集电子邮件地址,以便在锁定目标时使用。即使存在内部实例,组织也可能拥有面向公众的电子邮件基础结构和员工地址。敌人可以很容易地收集电子邮件地址,因为它们可以通过在线或其他可访问的数据集(例如:社交媒体或搜索受害者所有的网站)随时获取和暴露。电子邮件地址也可以通过更主动的方式(即主动扫描)枚举,例如探测和分析来自身份验证服务的响应,这些响应可能揭示系统中的有效用户名。例如,对手可以通过查询各种公开可用的API端点(如autodiscover和GetCredentialType)来枚举Office 365环境中的电子邮件地址。收集这些信息可能会发现其他形式的侦察机会(例如:搜索开放网站/域或网络钓鱼获取信息)、建立运营资源(例如:电子邮件帐户)和/或初始访问(例如:通过外部远程服务进行网络钓鱼或暴力攻击)。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:监控可能指示探测电子邮件地址和/或用户名的可疑网络流量,例如源自单个来源的大量/迭代的身份验证请求(尤其是在已知来源与对手/僵尸网络相关联的情况下)。分析web元数据还可能揭示可归因于潜在恶意活动的工件,例如referer或用户代理字符串HTTP/S字段。

员工姓名

介绍:敌人可能会收集员工姓名,以便在锁定目标时使用。员工姓名可用于获取电子邮件地址,并帮助指导其他侦察工作和/或制作更可信的诱饵。敌人可以很容易地收集员工的姓名,因为他们可以通过在线或其他可访问的数据集(例如:社交媒体或搜索受害者所有的网站)随时获得并暴露出来。收集这些信息可能会发现其他形式的侦察(例如:搜索开放网站/域或网络钓鱼信息)、建立运营资源(例如:泄露账户)和/或初始访问(例如:网络钓鱼或有效账户)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

4.收集受害者网络信息

域属性

介绍:敌人可以收集有关受害者的网络域的信息,这些信息可以在瞄准过程中使用。关于域名及其财产的信息可能包括各种细节,包括受害者拥有的域名以及管理数据(例如:姓名、注册商等)和更直接的可操作信息,如联系人(电子邮件地址和电话号码)、企业地址和名称服务器。敌人可以通过各种方式收集这些信息,例如通过主动扫描或网络钓鱼进行直接收集。有关受害者域及其财产的信息也可能通过在线或其他可访问的数据集(例如:WHOIS)暴露给对手。在使用第三方云提供商的情况下,这些信息也可能通过公共可用的API端点公开,如Office 365环境中的GetUserRealm和autodiscover。收集这些信息可能会发现其他形式的侦察机会(例如:搜索开放的技术数据库、搜索开放的网站/域或网络钓鱼获取信息)、建立运营资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:网络钓鱼)。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

域名服务器

介绍:敌人可能会收集有关受害者DNS的信息,这些信息可以在瞄准过程中使用。DNS信息可以包括各种细节,包括注册的名称服务器以及概述目标子域、邮件服务器和其他主机的寻址的记录。DNS、MX、TXT和SPF记录也可能揭示第三方云和SaaS提供商的使用情况,如Office 365、G Suite、Salesforce或Zendesk。对手可以通过各种方式收集这些信息,例如通过DNS/被动DNS查询或以其他方式收集详细信息。DNS信息也可能通过在线或其他可访问的数据集(例如:搜索开放技术数据库)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放的技术数据库、搜索开放的网站/域或主动扫描)、建立运营资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:外部远程服务)的机会。

预防措施:预防性控制无法轻易缓解这种情况,因为它是基于企业防御和控制范围之外的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

网络信任依赖项

介绍:敌人可以收集关于受害者的网络信任依赖性的信息,这些信息可以在瞄准过程中使用。关于网络信任的信息可以包括各种细节,包括已经连接(并可能提升)网络访问的第二或第三方组织/域(例如:托管服务提供商、承包商等)。敌人可以通过各种方式收集这些信息,例如通过网络钓鱼获取信息的直接启发。有关网络信任的信息也可能通过在线或其他可访问的数据集(例如:搜索开放技术数据库)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:主动扫描或搜索开放网站/域)、建立运营资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:可信关系)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

网络拓扑

介绍:敌人可以收集关于受害者的网络拓扑的信息,这些信息可以在瞄准过程中使用。关于网络拓扑的信息可以包括各种细节,包括面向外部和内部网络环境的物理和/或逻辑布置。该信息还可以包括关于网络设备(网关、路由器等)和其他基础设施的细节。敌人可以通过各种方式收集这些信息,例如通过主动扫描或网络钓鱼进行直接收集。有关网络拓扑的信息也可能通过在线或其他可访问的数据集(例如:搜索受害者拥有的网站)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放的技术数据库或搜索开放的网站/域)、建立运营资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:外部远程服务)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

IP地址

介绍:敌人可能会收集受害者的IP地址,以便在锁定目标时使用。公共IP地址可以按块或一系列顺序地址分配给组织。关于所分配的IP地址的信息可以包括各种细节,例如正在使用哪些IP地址。IP地址还可以使对手能够获得关于受害者的其他细节,例如组织规模、物理位置、互联网服务提供商,以及他们面向公众的基础设施的托管地点/方式。敌人可以通过各种方式收集这些信息,例如通过主动扫描或网络钓鱼进行直接收集。关于分配的IP地址的信息也可能通过在线或其他可访问的数据集(例如:搜索开放技术数据库)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:主动扫描或搜索开放网站/域)、建立运营资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:外部远程服务)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

网络安全设备

介绍:敌人可能会收集有关受害者网络安全设备的信息,这些信息可以在瞄准过程中使用。关于网络安全设备的信息可能包括各种细节,例如部署的防火墙、内容过滤器和代理/堡垒主机的存在和细节。敌人还可以针对关于基于受害者网络的入侵检测系统(NIDS)或与防御网络安全操作相关的其他设备的信息。敌人可以通过各种方式收集这些信息,例如通过主动扫描或网络钓鱼进行直接收集。有关网络安全设备的信息也可能通过在线或其他可访问的数据集(例如:搜索受害者拥有的网站)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:搜索开放的技术数据库或搜索开放的网站/域)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:外部远程服务)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

5.收集受害者组织信息

确定物理位置

介绍:敌人可能会收集受害者的物理位置,以便在瞄准过程中使用。关于目标组织的物理位置的信息可以包括各种细节,包括关键资源和基础设施所在的位置。实际位置也可以表明受害者在什么法律管辖权和/或当局内活动。敌人可以通过各种方式收集这些信息,例如通过网络钓鱼获取信息的直接启发。目标组织的物理位置也可能通过在线或其他可访问的数据集(例如:搜索受害者拥有的网站或社交媒体)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:网络钓鱼获取信息或搜索开放网站/域)、建立运营资源(例如:开发能力或获取能力)和/或初始访问(例如:互联网钓鱼或硬件添加)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

业务关系

介绍:敌人可能会收集有关受害者商业关系的信息,这些信息可以在瞄准过程中使用。关于组织的业务关系的信息可能包括各种细节,包括已连接(并可能提升)网络访问的第二或第三方组织/域(例如:托管服务提供商、承包商等)。这些信息还可能揭示受害者的硬件和软件资源的供应链和运输路径。敌人可以通过各种方式收集这些信息,例如通过网络钓鱼获取信息的直接启发。有关商业关系的信息也可能通过在线或其他可访问的数据集(例如:社交媒体或搜索受害者所有的网站)暴露给对手。收集这些信息可能会揭示其他形式的侦察(例如:网络钓鱼或搜索开放网站/域)、建立运营资源(例如:建立账户或泄露账户)和/或初始访问(例如:供应链泄露、驾车泄露或可信关系)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

识别业务时间

介绍:敌人可能会收集有关受害者商业节奏的信息,这些信息可以在瞄准过程中使用。有关组织业务节奏的信息可能包括各种细节,包括一周中的运营时间/天数。该信息还可以揭示受害者的硬件和软件资源的购买和运输的时间/日期。敌人可以通过各种方式收集这些信息,例如通过网络钓鱼获取信息的直接启发。有关业务节奏的信息也可能通过在线或其他可访问的数据集(例如:社交媒体或搜索受害者拥有的网站)暴露给对手。收集这些信息可能会发现其他形式的侦察(例如:网络钓鱼或搜索开放网站/域)、建立运营资源(例如:建立账户或泄露账户)和/或初始访问(例如:供应链泄露或可信关系)的机会

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

确定角色

介绍:敌人可能会收集有关受害者组织内的身份和角色的信息,这些信息可以在瞄准过程中使用。有关业务角色的信息可能会揭示各种有针对性的细节,包括关键人员的可识别信息以及他们可以访问的数据/资源。对手可以通过各种方式收集这些信息,例如通过网络钓鱼获取信息。有关商业角色的信息也可能通过在线或其他可访问的数据集(例如:社交媒体或搜索受害者拥有的网站)暴露给对手。收集这些信息可能会发现其他形式的侦察(例如:网络钓鱼获取信息或搜索开放网站/域)、建立运营资源(例如:建立账户或泄露账户)和/或初始访问(例如:互联网钓鱼)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

6.信息网络钓鱼

网络钓鱼服务

介绍:敌人可能会通过第三方服务发送鱼叉式网络钓鱼消息,以获取可在瞄准过程中使用的敏感信息。鱼叉式网络钓鱼是一种试图诱骗目标泄露信息、经常是凭据或其他可操作信息的行为。信息的网络钓鱼经常涉及社会工程技术,例如冒充有理由收集信息的来源(例如:建立账户或泄露账户)和/或发送多条看似紧急的消息。所有形式的鱼叉式网络钓鱼都是针对特定个人、公司或行业的电子社会工程。在这种情况下,对手通过各种社交媒体服务、个人网络邮件和其他非企业控制的服务发送消息。与企业相比,这些服务更有可能具有不那么严格的安全策略。与大多数鱼叉式网络钓鱼一样,目标是与目标建立融洽的关系,或以某种方式获得目标的兴趣。对手可能会创建虚假的社交媒体账户,并向员工发送潜在工作机会的信息。这样做可以为询问有关服务、政策和环境信息提供合理的理由。敌人也可能使用以前侦察工作中的信息(例如:社交媒体或搜索受害者拥有的网站)来制造有说服力和可信的诱饵。

预防措施:可以对用户进行培训,以识别社会工程技术和鱼叉式网络钓鱼企图。

检测:监控社交媒体流量中的可疑活动,包括请求信息的消息以及异常文件或数据传输(尤其是涉及未知或其他可疑账户的信息)。这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现。检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间;监控和分析与不遵循预期协议标准和流量的协议相关的流量模式和数据包检查(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接);监控网络数据中不常见的数据流。使用网络的进程通常不具有网络通信或以前从未见过,这些进程是可疑的。

网络钓鱼附件

介绍:敌人可能会发送带有恶意附件的鱼叉式网络钓鱼消息,以获取可在瞄准过程中使用的敏感信息。鱼叉式网络钓鱼是一种试图诱骗目标泄露信息、经常是凭据或其他可操作信息的行为。信息的网络钓鱼经常涉及社会工程技术,例如冒充有理由收集信息的来源(例如:建立账户或泄露账户)和/或发送多条看似紧急的消息。所有形式的鱼叉式网络钓鱼都是针对特定个人、公司或行业的电子社会工程。在这种情况下,对手会将文件附加到鱼叉式网络钓鱼电子邮件中,通常依靠收件人填充信息然后返回文件。鱼叉式网络钓鱼电子邮件的文本通常试图给出一个合理的理由来说明为什么应该填写该文件,例如向业务伙伴索取信息。敌人也可能使用以前侦察工作中的信息(例如:搜索开放网站/域或搜索受害者拥有的网站)来制造有说服力和可信的诱饵。

预防措施:使用反欺骗和电子邮件身份验证机制,根据发件人域的有效性检查(使用SPF)和邮件的完整性(使用DKIM)过滤邮件。在组织内启用这些机制(通过DMARC等策略)可以使收件人(组织内和跨域)执行类似的消息过滤和验证;可以对用户进行培训,以识别社会工程技术和鱼叉式网络钓鱼企图。

检测:监控可疑的电子邮件活动,例如多个帐户接收来自一个不寻常/未知发件人的消息。基于DKIM+SPF或邮件头分析的过滤可以帮助检测电子邮件发件人何时被欺骗;监控和分析与不遵循预期协议标准和流量的协议相关的流量模式和数据包检查(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接);监控网络数据中不常见的数据流。使用网络的进程通常不具有网络通信或以前从未见过,这些进程是可疑的。

网络钓鱼链接

介绍:敌人可能会发送带有恶意链接的鱼叉式网络钓鱼消息,以获取可在锁定目标时使用的敏感信息。鱼叉式网络钓鱼是一种试图诱骗目标泄露信息、经常是凭据或其他可操作信息的行为。信息的网络钓鱼经常涉及社会工程技术,例如冒充有理由收集信息的来源(例如:建立账户或泄露账户)和/或发送多条看似紧急的消息。所有形式的鱼叉式网络钓鱼都是针对特定个人、公司或行业的电子社会工程。在这种情况下,恶意电子邮件包含通常伴随着社会工程文本的链接,以诱使用户主动点击或复制并粘贴URL到浏览器中。给定的网站可以是合法网站(如在线或公司登录门户)的克隆,也可以在外观上与合法网站非常相似,并具有包含真实网站元素的URL。URL也可以通过利用URL模式中的怪癖来混淆,例如接受基于整数或十六进制的主机名格式,以及自动丢弃“@”符号之前的文本:例如,hxxp://google.com@1157586937.敌人还可以在网络钓鱼消息中嵌入“跟踪像素”、“网络漏洞”或“网络信标”,以验证电子邮件的接收情况,同时还可能对IP地址等受害者信息进行分析和跟踪。这些机制通常以小图像(通常为一个像素大小)或其他模糊对象的形式出现,并且通常以包含到远程服务器的链接的HTML代码的形式提供。敌人还可以使用所谓的“浏览器中的浏览器”(BitB)攻击来欺骗整个网站。通过生成一个带有基于HTML的地址栏的虚假浏览器弹出窗口,该地址栏似乎包含合法的URL(如身份验证门户),他们可以提示用户输入凭据,同时绕过典型的URL验证方法。攻击者可以使用EvilProxy和Evilginx2等网络钓鱼工具包,通过代理受害者与合法网站之间的连接来执行中间对抗性网络钓鱼。成功登录后,受害者会被重定向到合法网站,而对手除了获取用户名和密码外,还会获取他们的会话cookie(即窃取网络会话cookie)。这可能使对手能够通过Web会话Cookie绕过MFA。敌人也可能以快速响应(QR)代码的形式发送恶意链接(也称为“征服”)。这些链接可能会将受害者引导到凭据网络钓鱼页面。通过使用二维码,URL可能不会暴露在电子邮件中,因此大多数自动电子邮件安全扫描可能无法检测到。这些二维码可以由用户的移动设备(即网络钓鱼)扫描或直接传送到用户的移动装置,这在几个相关方面可能不太安全。例如,由于移动设备的外形尺寸较小,移动用户可能无法注意到正版网站和凭证收集网站之间的细微差异。从虚假网站,信息以网络形式收集并发送给对手。敌人也可能使用以前侦察工作中的信息(例如:搜索开放网站/域或搜索受害者拥有的网站)来制造有说服力和可信的诱饵。

预防措施:使用反欺骗和电子邮件身份验证机制,根据发件人域的有效性检查(使用SPF)和邮件的完整性(使用DKIM)过滤邮件。在组织内启用这些机制(通过DMARC等策略)可以使收件人(组织内和跨域)执行类似的消息过滤和验证;此外,策略可以强制执行/安装浏览器扩展,以防止IDN和同源图攻击。浏览器密码管理器也可以配置为仅在URL与原始合法网站的URL匹配时填充凭据字段;可以对用户进行培训,以识别社会工程技术和鱼叉式网络钓鱼企图。此外,用户可以对他们访问的域进行视觉检查;然而,ASCII和IDN域中的同形图以及URL模式混淆可能会使手动检查变得困难。网络钓鱼培训和其他网络安全培训可能会提高人们在访问网站之前检查URL的意识。

检测:监控可疑的电子邮件活动,例如多个帐户接收来自一个不寻常/未知发件人的消息。基于DKIM+SPF或邮件头分析的过滤可以帮助检测电子邮件发件人何时被欺骗。监控对未分类或已知坏网站的引用。电子邮件中的URL检查(包括扩展缩短的链接和识别模糊的URL)也可以帮助检测导致已知恶意网站的链接;此外,监控浏览器日志中ASCII和国际化域名中滥用不同字符集的同形图(例如,受信任网站的西里尔文版本与拉丁文版本);监控和分析与协议相关的流量模式和数据包检查,利用SSL/TLS检查不符合预期协议标准和流量流的加密流量(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接);此外,通过使用滥用不同字符集的国际化域名(例如受信任网站的西里尔文版本与拉丁文版本)来监控同形词的网络流量。还监测和分析流量模式和数据包检查,以确定克隆网站的指标。例如,如果对手使用HTTrack克隆网站,则从(受害者URL)镜像可能会在数据包的HTML部分中可见;监控网络数据中不常见的数据流。使用网络的进程通常不具有网络通信或以前从未见过,这些进程是可疑的。

网络钓鱼语音

介绍:敌人可能会使用语音通信来获取可在瞄准过程中使用的敏感信息。鱼叉式网络钓鱼是一种试图诱骗目标泄露信息、经常是凭据或其他可操作信息的行为。对信息的网络钓鱼通常涉及社会工程技术,例如冒充有理由收集信息的来源(例如:冒充)和/或为接收者创造紧迫感或警报感。所有形式的网络钓鱼都是通过电子方式进行的社会工程。在这种情况下,对手会通过电话从受害者那里获取敏感信息。这些通信被称为语音网络钓鱼(或“监视”),可以由对手、雇佣的呼叫中心手动执行,甚至可以通过机器人语音实现自动化。语音钓鱼者可能会伪造他们的电话号码,同时冒充可信实体,如商业合作伙伴或技术支持人员。受害者还可能收到钓鱼信息,指示他们拨打对方试图收集机密信息的电话号码(“回拨钓鱼”)。敌人也可能使用以前侦察工作中的信息(例如:搜索开放网站/域或搜索受害者所有的网站)来定制对受害者更有说服力和可信度的借口。

预防措施:用户可以接受识别和报告社会工程技术和鱼叉式网络钓鱼企图的培训,同时也可以怀疑和验证呼叫者的身份。

检测:监控公司设备的通话日志,以识别潜在的语音网络钓鱼模式,例如与已知恶意电话号码的通话。

7.搜索关闭的源

威胁英特尔供应商

介绍:敌人可能会从威胁情报供应商那里搜索私人数据,寻找可以在瞄准过程中使用的信息。威胁情报供应商可能会提供比公开报道的数据更多的付费订阅源或门户网站。尽管敏感细节(如客户姓名和其他标识符)可能会被编辑,但这些信息可能包含有关违规行为的趋势,如目标行业、归因索赔和成功的TTP/对策。敌人可能会搜索私人威胁情报供应商的数据,以收集可操作的信息。威胁行为体可能会寻求收集到的关于其自身战役的信息/指标,以及其他对手进行的可能与其目标行业、能力/目标或其他作战问题相一致的信息/指示符。供应商报告的信息还可能揭示其他形式的侦察(例如:搜索开放网站/域)、建立运营资源(例如:开发能力或获得能力)和/或初始访问(例如:利用面向公众的应用程序或外部远程服务)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

采购技术数据

介绍:敌人可以购买关于受害者的技术信息,这些信息可以在瞄准过程中使用。关于受害者的信息可以在信誉良好的私人来源和数据库中购买,例如扫描数据库或其他数据聚合服务的订阅。敌人也可能从信誉较差的来源购买信息,如暗网或网络犯罪黑市。敌人可能会购买有关其已确定目标的信息,或使用购买的数据来发现成功突破的机会。威胁行为者可能会从购买的数据中收集各种技术细节,包括但不限于员工联系信息、证书或受害者基础设施的细节。来自这些来源的信息可能揭示其他形式的侦察(例如:网络钓鱼或搜索开放网站/域)、建立运营资源(例如:开发能力或获得能力)和/或初始访问(例如:外部远程服务或有效帐户)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

8.搜索开放的技术数据库

DNS/被动DNS

介绍:敌人可以在DNS数据中搜索可以在瞄准过程中使用的受害者信息。DNS信息可以包括各种细节,包括注册的名称服务器以及概述目标子域、邮件服务器和其他主机的寻址的记录。敌人可以搜索DNS数据以收集可操作的信息。威胁参与者可以直接查询目标组织的名称服务器,也可以通过记录的DNS查询响应(称为被动DNS)的集中存储库进行搜索。敌人还可能寻求并针对泄露内部网络信息的DNS错误配置/泄漏。来自这些来源的信息可能揭示其他形式的侦察(例如:搜索受害者拥有的网站或搜索开放的网站/域)、建立运营资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:外部远程服务或可信关系)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

WHOIS

介绍:敌人可以搜索世界卫生组织的公共数据,寻找可以在瞄准过程中使用的受害者信息。WHOIS数据由负责分配和分配域名等互联网资源的区域互联网登记处(RIR)存储。任何人都可以向WHOIS服务器查询有关注册域的信息,如分配的IP块、联系信息和DNS名称服务器。敌人可以搜索世界卫生组织的数据来收集可操作的信息。威胁行为者可以使用在线资源或命令行实用程序,通过WHOIS数据掠夺潜在受害者的信息。来自这些来源的信息可能揭示其他形式的侦察(例如:主动扫描或网络钓鱼信息)、建立作战资源(例如:获取基础设施或破坏基础设施)和/或初始访问(例如:外部远程服务或可信关系)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

数字证书

介绍:敌人可能会搜索公共数字证书数据,以获取在锁定目标时可以使用的受害者信息。数字证书由证书颁发机构(CA)颁发,以加密方式验证签名内容的来源。这些证书,例如用于加密网络流量(HTTPS SSL/TLS通信)的证书,包含有关注册组织的信息,如名称和位置。对手可能会搜索数字证书数据以收集可操作的信息。威胁参与者可以使用在线资源和查找工具来获取有关证书的信息。数字证书数据也可以从组织签名的工件中获得(例如:从加密的网络流量中使用的证书与内容一起提供)。来自这些来源的信息可能揭示其他形式侦察(例如:主动扫描或网络钓鱼信息)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:外部远程服务或可信关系)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

CDN

介绍:敌人可以搜索关于受害者的内容交付网络(CDN)数据,这些数据可以在定位过程中使用。CDN允许组织承载来自分布式、负载平衡的服务器阵列的内容。CDN还可以允许组织基于请求者的地理区域来定制内容递送。敌人可能会搜索CDN数据以收集可操作的信息。威胁参与者可以使用在线资源和查找工具来获取CDN内内容服务器的信息。对手还可能寻求并针对CDN错误配置,这些配置泄露了不打算托管的敏感信息和/或没有与组织网站上托管的内容相同的保护机制(例如:登录门户)。来自这些来源的信息可能揭示其他形式的侦察(例如:主动扫描或搜索开放网站/域)、建立运营资源(例如:获取基础设施或妥协基础设施)和/或初始访问(例如:妥协驱动)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

扫描数据库

介绍:敌人可以在公共扫描数据库中搜索可以在瞄准过程中使用的受害者信息。各种在线服务不断发布互联网扫描/调查的结果,经常收集信息,如活动IP地址、主机名、开放端口、证书,甚至服务器横幅。敌人可以搜索扫描数据库来收集可操作的信息。威胁行为者可以使用在线资源和查找工具从这些服务中获取信息。敌人可能会寻求有关其已经确定的目标的信息,或使用这些数据集来发现成功突破的机会。来自这些来源的信息可能揭示其他形式的侦察(例如:主动扫描或搜索开放网站/域)、建立作战资源(例如:开发能力或获得能力)和/或初始访问(例如:外部远程服务或利用面向公众的应用程序)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

9.搜索打开的网站/域

社会化媒体

介绍:敌人可能会在社交媒体上搜索受害者的信息,以便在锁定目标时使用。社交媒体网站可能包含有关受害者组织的各种信息,如商业公告以及有关员工角色、地点和兴趣的信息。敌人可能会根据他们想要收集的信息在不同的社交媒体网站上进行搜索。威胁行为者可能会被动地从这些网站获取数据,并利用收集的信息创建虚假的个人资料/群组,诱使受害者泄露特定信息(即网络钓鱼服务)。来自这些来源的信息可能揭示其他形式的侦察(例如:网络钓鱼获取信息或搜索开放技术数据库)、建立运营资源(例如:建立账户或泄露账户)和/或初始访问(例如:通过服务进行网络钓鱼)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

搜索引擎

介绍:敌人可能会使用搜索引擎来收集受害者的信息,这些信息可以在锁定目标时使用。搜索引擎服务典型地抓取在线网站以索引上下文,并且可以向用户提供专门的语法来搜索特定的关键字或特定类型的内容(即文件类型)。敌人可能会根据他们想要收集的信息来制作各种搜索引擎查询。威胁行为者可能使用搜索引擎获取有关受害者的一般信息,也可能使用专门的查询来寻找敏感信息的泄露,如网络详细信息或凭据。来自这些来源的信息可能揭示其他形式的侦察(例如:网络钓鱼获取信息或搜索开放的技术数据库)、建立运营资源(例如:建立账户或泄露账户)和/或初始访问(例如:有效账户或网络钓鱼)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

代码存储库

介绍:敌人可能会在公共代码库中搜索可以在瞄准过程中使用的受害者信息。受害者可能会将代码存储在各种第三方网站的存储库中,如GitHub、GitLab、SourceForge和BitBucket。用户通常通过web应用程序或命令行实用程序(如git)与代码存储库进行交互。敌人可以在各种公共代码库中搜索关于受害者的各种信息。公共代码库通常可以是有关受害者的各种一般信息的来源,例如常用的编程语言和库以及员工的姓名。敌人还可能识别更敏感的数据,包括意外泄露的凭证或API密钥。来自这些来源的信息可能揭示其他形式的侦察(例如:信息网络钓鱼)、建立运营资源(例如:泄露账户或泄露基础设施)和/或初始访问(例如:有效账户或网络钓鱼)的机会。注意:这与代码存储库不同,后者侧重于从私有和内部托管的代码存储库中收集。

预防措施:上传到公共代码存储库的应用程序开发人员应小心避免发布凭据和API密钥等敏感信息;在进行提交之前,扫描公共代码存储库中暴露的凭据或其他敏感信息。确保从提交历史记录中删除任何泄露的凭据,而不仅仅是当前最新版本的代码。

检测:这种活动的大部分发生率和相关的假阳性率可能非常高,而且可能发生在目标组织的可见性之外,这使得维权者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

10.搜索受害者拥有的网站

介绍:敌人可能会在受害者拥有的网站上搜索可在瞄准过程中使用的信息。受害者拥有的网站可能包含各种详细信息,包括部门/部门的名称、实际位置以及关键员工的数据,如姓名、角色和联系信息(例如:电子邮件地址)。这些网站也可能有突出业务运营和关系的详细信息。敌人可能会搜索受害者拥有的网站,以收集可操作的信息。来自这些来源的信息可能揭示其他形式的侦察(例如:信息网络钓鱼或搜索开放技术数据库)、建立运营资源(例如:建立账户或泄露账户)和/或初始访问(例如:可信关系或网络钓鱼)的机会。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在尽量减少可供外部各方使用的数据的数量和敏感性上。

检测:监控可能指示对手侦察的可疑网络流量,例如指示网络爬行的快速连续请求和/或源自单个来源的大量请求(尤其是在已知来源与对手相关的情况下)。分析web元数据还可能揭示可归因于潜在恶意活动的工件,例如referer或用户代理字符串HTTP/S字段。

二、资源开发

1.获取访问权限

介绍:敌人可以购买或以其他方式获取对目标系统或网络的现有访问权限。各种在线服务和初始访问代理网络可用于出售对先前受损系统的访问权限。在某些情况下,敌对团体可能会结成伙伴关系,相互共享受损的系统。对受损系统的立足点可以采取多种形式,例如访问植入的后门(例如Web Shell)或通过外部远程服务建立的访问权限。在某些情况下,访问代理会向受损的系统植入“负载”,用于为付费客户安装额外的恶意软件。通过利用现有的接入代理网络,而不是开发或获得自己的初始接入能力,对手可以潜在地减少在目标网络上站稳脚跟所需的资源,并将精力集中在后期的妥协阶段。对手可能会优先获得对已确定缺乏安全监控或具有高特权的系统或属于特定部门组织的系统的访问权限。在某些情况下,购买对IT合同、软件开发或电信等部门组织的访问权限,可能会使对手通过可信关系、多因素身份验证拦截,甚至供应链泄露,危及其他受害者。注意:虽然这项技术不同于其他行为,如购买技术数据和凭证,但它们可能经常结合使用(尤其是在获得的立足点需要有效账户的情况下)。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:其中大部分发生在目标组织的可见性之外,这使得防御者很难被发现;检测工作可以集中在对手生命周期的相关阶段,例如在初始访问期间。

2.收购基础设施

域

介绍:敌人可能会获得可在瞄准过程中使用的领域。域名是用于表示一个或多个IP地址的人类可读名称。它们可以购买,或者在某些情况下免费获得。敌人可以将获取的域名用于各种目的,包括网络钓鱼、妥协驱动和指挥控制。对手可以选择与合法域名相似的域名,包括通过使用同源符号或使用不同的顶级域名(TLD)。打字可以用来帮助通过“折衷驱动”交付有效载荷。敌人也可能使用国际化域名(IDN)和不同的字符集(如西里尔字母、希腊字母等)来执行“IDN同源图攻击”,从而创建视觉上相似的域,用于向受害者机器传递恶意软件。还可以动态生成不同的URI/URL,以唯一地向受害者提供恶意内容(包括一次性、一次性域名)。对手也可能收购并重新利用过期域名,根据现有的声誉/历史,这些域名可能已经被防御者允许/信任。每个域注册商都维护一个可公开查看的数据库,该数据库显示每个注册域的联系信息。私人WHOIS服务显示替代信息,例如他们自己的公司数据,而不是域的所有者。敌人可能会使用此类私人WHOIS服务来掩盖谁拥有所购买域名的信息。对手可能会通过使用不同的注册信息和向不同的域名注册商购买域名,进一步中断跟踪其基础设施的工作。

预防措施:组织可能会有意注册与自己类似的域名,以阻止对手创建拼写错误的域名。这项技术的其他方面无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:监视查询的域名系统(DNS)注册表数据,以查找可在定位过程中使用的已购买域。在更新分类之前,基于信誉/类别的检测可能是困难的。探测工作可以集中在对手生命周期的相关阶段,例如在初始访问和指挥控制期间;域名注册信息按设计被捕获在公共注册日志中。考虑使用可能有助于跟踪新获取的域的服务,如WHOIS数据库和/或被动DNS。在某些情况下,可以利用已知的域注册信息来发现对手购买的其他基础设施。考虑对使用与您自己的结构相似的结构创建的域进行监控,包括在不同的TLD下。尽管存在各种工具和服务来跟踪、查询和监控域名注册信息,但跨多个DNS基础设施的跟踪可能需要多种工具/服务或更高级的分析。探测工作可以集中在对手生命周期的相关阶段,例如在初始访问和指挥控制期间;监视可在目标确定期间使用的已购买域的已记录域名系统(DNS)数据。在更新分类之前,基于信誉/类别的检测可能是困难的。探测工作可以集中在对手生命周期的相关阶段,例如在初始访问和指挥控制期间。

DNS服务器

介绍:敌人可能会建立自己的域名系统(DNS)服务器,以便在锁定目标时使用。在妥协后活动期间,对手可能会将DNS流量用于各种任务,包括指挥和控制(例如:应用层协议)。对手可以选择配置和运行自己的DNS服务器来支持行动,而不是劫持现有的DNS服务器。通过运行自己的DNS服务器,对手可以更好地控制如何管理服务器端DNS C2流量(DNS)。通过对DNS服务器的控制,对手可以配置DNS应用程序以提供对恶意软件的条件响应,并且通常在基于DNS的C2通道的结构中具有更大的灵活性。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。探测工作可以集中在对手生命周期的相关阶段,例如在指挥和控制期间。

虚拟专用服务器

介绍:敌人可以租用虚拟专用服务器(VPN),这些服务器可以在瞄准过程中使用。有各种各样的云服务提供商将虚拟机/容器作为服务进行销售。通过使用VPS,对手很难在物理上将行动与他们联系起来。云基础设施的使用还可以使对手更容易地快速提供、修改和关闭其基础设施。获得VPS用于对手生命周期的后期阶段,如指挥和控制,可以让对手从与更高声誉的云服务提供商相关的普遍性和信任中受益。敌人还可以从VPS服务提供商那里获取基础设施,这些服务提供商以租用注册信息最少的VPS而闻名,从而允许对基础设施进行更匿名的获取。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:一旦对手提供了VPS(例如:用作指挥和控制服务器),互联网扫描可能会显示对手已经获得的服务器。考虑寻找可识别的模式,如服务侦听、使用中的证书、SSL/TLS协商功能或与对手C2软件相关的其他响应工件。这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。探测工作可以集中在对手生命周期的相关阶段,例如在指挥和控制期间;这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。探测工作可以集中在对手生命周期的相关阶段,例如在指挥和控制期间。

服务器

介绍:敌人可以购买、租赁、租赁或获得可在瞄准过程中使用的物理服务器。使用服务器可以让对手策划、发动和执行行动。在妥协后活动中,对手可能会利用服务器执行各种任务,如“驾车妥协”中的水坑操作、启用网络钓鱼操作或促进指挥和控制。对手可以选择配置和运行自己的服务器来支持作战,而不是损害第三方服务器或租用虚拟专用服务器。云服务器的免费试用期也可能被滥用。如果敌人的大部分活动都将使用在线基础设施进行,那么他们可能只需要一个轻量级的设置。或者,如果他们想在自己的系统上测试、通信和控制活动的其他方面,他们可能需要构建广泛的基础设施。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:一旦对手提供了服务器(例如:用作指挥和控制服务器),互联网扫描可能会显示对手已经获得的服务器。考虑寻找可识别的模式,如服务侦听、使用中的证书、SSL/TLS协商功能或与对手C2软件相关的其他响应工件;这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。探测工作可以集中在对手生命周期的相关阶段,例如在指挥和控制期间。

Botnet

介绍:敌人可能会购买、租赁或租用一个可在瞄准过程中使用的受损系统网络。僵尸网络是一个由受损系统组成的网络,可以被指示执行协调的任务。敌人可以从引导程序/压力程序服务购买订阅以使用现有的僵尸网络。有了僵尸网络,对手可能会进行后续活动,如大规模网络钓鱼或分布式拒绝服务(DDoS)。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在网络钓鱼、端点拒绝服务或网络拒绝服务期间。

Web服务

介绍:敌人可能会注册可在瞄准过程中使用的网络服务。存在各种流行的网站,供对手注册基于网络的服务,这些服务可能在对手生命周期的后期阶段被滥用,例如在指挥与控制(web服务)、网络服务过滤或网络钓鱼期间。使用通用服务,如谷歌或推特提供的服务,使对手更容易隐藏在预期的噪音中。通过利用网络服务,对手可能会使其难以在物理上将行动与他们联系起来。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:一旦对手利用web服务作为基础设施(例如:用于指挥和控制),就有可能寻找与对手软件相关的独特特征(如果已知的话)。这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在指挥与控制(Web服务)或通过Web服务进行过滤期间。

无服务器

介绍:对手可能会购买和配置无服务器云基础设施,如Cloudflare Workers或AWS Lambda功能,这些功能可在瞄准过程中使用。通过利用无服务器基础设施,对手可能更难将作战期间使用的基础设施归还给他们。一旦获得,无服务器运行时环境可以用来直接响应受感染的机器或代理到对手拥有的命令和控制服务器的流量。由于这些功能产生的流量似乎来自普通云提供商的子域,因此可能很难区分这些提供商的普通流量。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。

检测:一旦对手利用无服务器功能作为基础设施(例如:用于指挥和控制),就有可能寻找与对手软件相关的独特特征(如果已知的话)。这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。探测工作可以集中在对手生命周期的相关阶段。

恶意广告

介绍:攻击者可能会购买可以被滥用的在线广告,将恶意软件分发给受害者。可以购买广告来在网上的特定位置种植和有利地定位工件,例如在搜索引擎结果中的显著位置。这些广告可能会使用户更难区分实际搜索结果和广告。购买的广告还可以利用广告网络的功能瞄准特定受众,从而可能进一步利用对搜索引擎和流行网站固有的信任。攻击者可能会购买广告和其他资源,以帮助将包含恶意代码的工件分发给受害者。购买的广告可能试图假冒或恶搞知名品牌。例如,这些恶搞广告可能会诱使受害者点击广告,然后将其发送到一个恶意域,该域可能是包含广告软件的木马版本的官方网站的克隆。对手创建恶意域名和购买广告的努力也可能大规模自动化,以更好地抵制清理工作。恶意广告可用于支持“目标驱动”和“妥协驱动”,如果广告中包含感染目标系统web浏览器的代码/漏洞,则可能需要用户进行有限的交互。对手还可以使用几种技术来逃避广告网络的检测。例如,对手可以动态路由广告点击,将自动抓取器/策略执行器流量发送到良性网站,同时验证潜在目标,然后将真实广告点击中的受害者发送到恶意页面。因此,这种感染媒介可以对广告网络以及任何没有通过点击广告到达具有有效标识符的恶意网站的访问者保持隐藏。其他技巧,如故意拼写错误以避免品牌声誉监控,也可能被用来逃避自动检测。

预防措施:这种技术无法通过预防性控制轻易缓解,因为它是基于在企业防御和控制范围之外执行的行为。应将工作重点放在初始访问活动上,例如通过折衷方式进行驱动,在这种情况下,广告屏蔽广告拦截程序可以帮助防止恶意代码的执行。

检测:如果先前已经识别出与恶意广告相关的恶意网络内容中的基础设施或模式,则互联网扫描可能会发现对手何时发布了恶意网络内容。这种活动的大部分将发生在目标组织的可见性之外,这使得检测这种行为变得困难。检测工作可能集中在对手生命周期的其他阶段,如通过妥协驱动或利用客户端执行。

3.入侵账户

社交媒体账户

介绍:对手可能会入侵社交媒体账户,并在针对目标时使用这些账户。在包含社会工程的行动中,使用一个在线身份可能非常重要。对手可能会入侵现有的社交媒体账户,而不是创建和培育新的社交媒体资料(即社交媒体账户)。利用现有身份可能会在潜在受害者中产生一定的信任感,特别是如果他们与被入侵的身份有关系或了解该身份的话。有多种方法可以入侵社交媒体账户,例如通过钓鱼获取凭证、从第三方网站购买凭证或通过暴力破解凭证(如从泄露的凭证数据库中重复使用密码)。在入侵社交媒体账户之前,对手可能会进行侦察,以决定要入侵哪些账户以推进他们的行动。身份可能存在于单个网站或多个网站上(如Facebook、LinkedIn、Twitter等)。被入侵的社交媒体账户可能需要进一步发展,包括填写或修改个人资料信息、进一步发展社交网络或添加照片。对手可以利用被入侵的社交媒体资料来创建新的连接,或劫持现有的连接到目标。这些连接可能是直接的,也可能是通过其他人进行连接的。被入侵的资料可能会在对手生命周期的其他阶段使用,例如在初始访问阶段(如通过服务进行鱼叉式网络钓鱼)。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:监控和分析与协议相关的流量模式和数据包检查,利用SSL/TLS检查加密流量,查看是否存在不符合预期协议标准和流量流动的情况(例如不属于已建立流量的额外数据包、无偿或异常的流量模式、异常的语法或结构)。考虑将其与进程监控和命令行进行关联,以检测与流量模式相关的异常进程执行和命令行参数(例如,监控在相应协议下通常不发起连接的文件的使用异常)。考虑监控与您组织相关的社交媒体活动。可疑活动可能包括声称在您组织工作的人物或最近修改账户并向与您组织有联系的账户发送大量连接请求的账户。检测工作可能集中在对手生命周期的相关阶段,例如在初始访问期间(如通过服务进行鱼叉式网络钓鱼)。

电子邮件账户

介绍:对手可能会入侵电子邮件账户,并在针对目标时使用这些账户。对手可以利用被入侵的电子邮件账户来进一步他们的行动,例如利用它们进行信息钓鱼、钓鱼或大规模垃圾邮件活动。使用现有身份和被入侵的电子邮件账户,如果潜在受害者与被入侵身份有关系或了解该身份,可能会在他们中产生一定的信任感。被入侵的电子邮件账户也可以用于获取基础设施(如域名)。有多种方法可以入侵电子邮件账户,例如通过钓鱼获取凭证、从第三方网站购买凭证、暴力破解凭证(如从泄露的凭证数据库中重复使用密码)或支付员工、供应商或业务合作伙伴获取凭证。在入侵电子邮件账户之前,对手可能会进行侦察,以决定要入侵哪些账户以推进他们的行动。对手可能会针对知名电子邮件账户或域名,以便恶意垃圾邮件或钓鱼邮件可以规避基于信誉的电子邮件过滤规则。对手可以利用被入侵的电子邮件账户劫持与目标的现有电子邮件线程。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在初始访问期间(如钓鱼)。

云账户

介绍:对手可能会入侵云账户,并在针对目标时使用这些账户。对手可以利用被入侵的云账户来进一步他们的行动,包括利用云存储服务如Dropbox、Microsoft OneDrive或AWS S3存储桶进行数据外传到云存储或上传工具。云账户也可以用于获取基础设施,如虚拟专用服务器或无服务器基础设施。入侵云账户可能使对手无需管理自己的服务器即可开发复杂的能力。有多种方法可以入侵云账户,例如通过钓鱼获取凭证、从第三方网站购买凭证、进行密码喷射攻击或试图窃取应用访问令牌。在入侵云账户之前,对手可能会进行侦察,以决定要入侵哪些账户以推进他们的行动。在某些情况下,对手可能会针对具有特权的服务提供商账户,以利用服务提供商与其客户之间的信任关系。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在外传期间(如将数据传输到云账户)。

4.入侵基础设施

域名

介绍:对手可能会劫持域名和/或子域名,并在针对目标时使用这些域名。域名注册劫持是指在未经原注册人许可的情况下更改域名注册信息。对手可能会获取列为域名所有者的电子邮件账户,然后声称忘记密码以更改域名注册信息。其他可能性包括通过社会工程手段获取域名注册帮助台的访问权限或利用续订流程中的漏洞。子域名劫持可能发生在组织的DNS条目指向不存在或未启用的资源时。在这种情况下,对手可以控制子域名,以利用与该域名相关的信任进行操作。入侵域名的对手还可能通过创建恶意子域名来进行域名影子攻击,同时保留现有的DNS记录。由于服务不会中断,恶意子域名可能会在长时间内未被察觉。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:监控查询的域名系统(DNS)注册数据,可能会发现劫持域名和/或子域名的行为。在某些情况下,异常的子域名IP地址(例如与根域名所在国家不同的IP地址)可能表明是恶意子域名。大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在命令与控制期间;考虑监控域名注册信息和/或域名解析信息的异常变化,这可能表明域名被入侵。由于互联网中注册和解析变化是常见的,因此需要针对特定的感兴趣域名进行定制化努力;监控已记录的域名系统(DNS)注册数据,可能会发现劫持域名和/或子域名的行为。在某些情况下,异常的子域名IP地址(例如与根域名所在国家不同的IP地址)可能表明是恶意子域名。大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在命令与控制期间。

DNS服务器

介绍:对手可能会入侵第三方DNS服务器,并在针对目标时使用这些服务器。在后期入侵活动中,对手可能会利用DNS流量执行各种任务,包括命令与控制(如应用层协议)。对手可能会入侵第三方DNS服务器来支持他们的行动,而不是自己设置DNS服务器。通过入侵DNS服务器,对手可以更改DNS记录。这种控制可以让对手重定向组织的流量,方便他们进行数据收集和凭证访问。此外,对手还可能利用这种控制结合数字证书,将流量重定向到对手控制的基础设施,模拟正常的可信网络通信。对手还可以静默地创建指向恶意服务器的子域名,而不会提醒DNS服务器的实际所有者。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:监控查询的域名系统(DNS)注册数据,可能会发现入侵第三方DNS服务器的行为,并在针对目标时使用这些服务器。大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在命令与控制期间;监控已记录的域名系统(DNS)注册数据,可能会发现入侵第三方DNS服务器的行为,并在针对目标时使用这些服务器。大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在命令与控制期间。

虚拟专用服务器(VPS)

介绍:对手可能会入侵第三方虚拟专用服务器(VPS),并在针对目标时使用这些服务器。有多种云服务提供商会出售虚拟机/容器作为服务。对手可能会入侵由第三方实体购买的VPS。通过入侵VPS作为基础设施,对手可以使其操作难以物理追溯到自己。入侵VPS以用于对手生命周期的后期阶段,例如命令与控制,可以使对手利用高信誉云服务提供商的普及性和信任,以及被入侵的第三方所增加的信任。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:一旦对手在被入侵的VPS上配置了软件(例如用于命令与控制服务器),互联网扫描可能会揭示对手已入侵的VPS。考虑寻找可识别的模式,例如正在监听的服务、使用的证书、SSL/TLS协商特征或与对手C2软件相关的其他响应工件;大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在命令与控制期间。

服务器

介绍:对手可能会入侵第三方服务器,并在针对目标时使用这些服务器。使用服务器可以让对手进行阶段、启动和执行操作。在后期入侵活动中,对手可能会利用服务器执行各种任务,包括命令与控制。对手可能会入侵第三方服务器来支持他们的行动,而不是购买服务器或虚拟专用服务器。对手还可能入侵Web服务器以支持水坑攻击,如驱动下载攻击,或入侵电子邮件服务器以支持钓鱼活动。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:一旦对手在被入侵的服务器上配置了软件(例如用于命令与控制服务器),互联网扫描可能会揭示对手已入侵的服务器。考虑寻找可识别的模式,例如正在监听的服务、使用的证书、SSL/TLS协商特征或与对手C2软件相关的其他响应工件;大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在命令与控制期间。

僵尸网络

介绍:对手可能会入侵大量第三方系统,组成一个僵尸网络,并在针对目标时使用这个僵尸网络。僵尸网络是指一个由被入侵系统组成的网络,这些系统可以被指示执行协调任务。对手可能会通过入侵大量第三方系统,自己组建一个僵尸网络,而不是从DDoS攻击服务购买/租用僵尸网络。对手还可能接管现有僵尸网络,例如将僵尸重定向到对手控制的命令与控制服务器。拥有一个僵尸网络,对手可以执行后续活动,例如大规模钓鱼或分布式拒绝服务(DDoS)攻击。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:大部分此类活动将发生在目标组织的可见范围之外,使得检测这种行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在钓鱼、端点拒绝服务或网络拒绝服务期间。

网络服务

介绍:对手可能会入侵第三方网络服务的访问权限,并在针对目标时使用这些服务。存在各种流行的网站,合法用户可以注册网络服务,例如GitHub、Twitter、Dropbox、Google、SendGrid等。对手可能试图夺取合法用户对网络服务的访问权限,并利用该网络服务支持网络行动。在对手生命周期的后期阶段,这些网络服务可能会被滥用,例如在命令与控制(网络服务)、通过网络服务外传或钓鱼期间。使用常见服务(如Google或Twitter提供的服务)使对手更容易隐藏在预期的噪音中。通过利用网络服务,特别是当访问权限是从合法用户那里窃取时,对手可以使其操作难以物理追溯到自己。此外,利用被入侵的基于网络的电子邮件服务可能会使对手利用与合法域名相关的信任。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:一旦对手利用被滥用的网络服务作为基础设施(例如用于命令与控制),可能可以寻找与已知对

5. 发展能力

恶意软件

介绍:对手可能会开发恶意软件及其组件,这些组件可以在目标攻击过程中使用。构建恶意软件可能包括开发负载、加载程序、后妥协工具、后门(包括后门图像)、打包器、C2协议,以及创建受感染的可移动媒体。对手可能会开发恶意软件以支持其操作,创建一种保持对远程机器控制、规避防御和执行后妥协行为的方法。与合法开发工作一样,开发恶意软件可能需要不同的技能。这些技能可能在内部,也可能需要外包。使用承包商可以被视为对手恶意软件开发能力的延伸,前提是对手在制定需求和保持对恶意软件的某种程度的独占性方面发挥作用。恶意软件开发的某些方面(例如C2协议开发)可能需要对手获得额外的基础设施。例如,与Twitter通信的恶意软件可能需要使用Web服务。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻松缓解。

检测:可以考虑分析恶意软件的特征,这些特征可能与对手及其开发人员相关,例如使用的编译器、调试工件或代码相似性。恶意软件存储库也可以用于识别与对手相关的其他样本,并识别其随时间变化的开发模式;监视恶意负载的上下文数据,例如编译时间、文件哈希值以及水印或其他可识别的配置信息。大部分活动将在目标组织的可见范围之外进行,使得检测此行为变得困难。检测工作可以集中在对手生命周期的后妥协阶段。

代码签名证书

介绍:对手可能会创建自签名代码签名证书,这些证书可以在目标攻击过程中使用。代码签名是数字签名可执行文件和脚本的过程,以确认软件作者并保证代码未被更改或损坏。代码签名为程序提供了一定程度的真实性,并保证程序未被篡改。即使用户和/或安全工具不知道是谁颁发了证书或作者是谁,他们也可能更信任已签名的代码而不是未签名的代码。在代码签名之前,对手可能会开发自签名代码签名证书以用于操作。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻松缓解。

检测:可以考虑分析自签名代码签名证书的特征,这些特征可能与对手及其开发人员相关,例如指纹、使用的算法、有效期和通用名称。恶意软件存储库也可以用于识别与对手相关的其他样本,并识别对手在制作自签名代码签名证书时使用的模式。大部分活动将在目标组织的可见范围之外进行,使得检测此行为变得困难。检测工作可以集中在相关的后续行为上,例如代码签名或安装根证书。

数字证书

介绍:对手可能会创建自签名SSL/TLS证书,这些证书可以在目标攻击过程中使用。SSL/TLS证书旨在建立信任。它们包括有关密钥的信息、有关其所有者身份的信息以及验证证书内容正确性的实体的数字签名。如果签名有效,并且检查证书的人信任签名者,那么他们就知道可以使用该密钥与其所有者通信。在自签名的情况下,数字证书将缺乏与第三方证书颁发机构(CA)签名相关的信任元素。对手可能会创建自签名SSL/TLS证书,以进一步推进其操作,例如加密C2通信(例如:使用Web协议的非对称加密)或如果添加到信任根目录(即安装根证书)中甚至启用中间人攻击。在创建数字证书后,对手可能会将其安装在其控制的基础设施上(见安装数字证书)。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻松缓解。

检测:可以考虑使用有助于跟踪互联网上网站使用的证书的服务。在某些情况下,可以基于已知的证书信息发现其他对手基础设施。检测工作可以集中在相关行为上,例如Web协议、非对称加密和/或安装根证书。

漏洞利用

介绍:对手可能会开发可用于目标攻击的漏洞利用。漏洞利用利用错误或漏洞以在计算机硬件或软件上引发意外或意外行为。与在线查找/修改漏洞利用或从漏洞利用供应商处购买不同,对手可能会开发自己的漏洞利用。对手可能会使用通过漏洞获取的信息来集中漏洞利用开发工作。作为漏洞利用开发过程的一部分,对手可能会通过模糊测试和补丁分析等方法发现可利用的漏洞。与合法开发工作一样,开发漏洞利用可能需要不同的技能。这些技能可能在内部,也可能需要外包。使用承包商可以被视为对手漏洞利用开发能力的延伸,前提是对手在制定需求和保持对漏洞利用的初步独占性方面发挥作用。对手可能会在对手生命周期的各个阶段使用漏洞利用(即:利用面向公众的应用程序、客户端执行漏洞利用、权限提升漏洞利用、逃避防御漏洞利用、凭证访问漏洞利用、远程服务漏洞利用以及应用程序或系统漏洞利用)。

预防措施:由于此技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻松缓解。

检测:大部分活动将在目标组织的可见范围之外进行,使得检测此行为变得困难。检测工作可以集中在与漏洞利用使用相关的行为上(即:利用面向公众的应用程序、客户端执行漏洞利用、权限提升漏洞利用、逃避防御漏洞利用、凭证访问漏洞利用、远程服务漏洞利用以及应用程序或系统漏洞利用)。

6.建立账户

社交媒体账户

介绍:对手可能会创建和培育社交媒体账户,用于目标定位。对手可以创建社交媒体账户,用于建立一个用于进一步行动的角色。角色开发包括开发公共信息、存在感、历史记录和适当的关联。对于包含社会工程学的操作,在社交媒体上使用一个角色可能是重要的。这些角色可能是虚构的,或者冒充真实的人物。角色可以存在于单个社交媒体网站上,也可以跨多个网站(例如:Facebook、LinkedIn、Twitter等)。在社交媒体上建立一个角色可能需要开发额外的文档以使其看起来真实。这可能包括填写个人资料信息、发展社交网络或整合照片。一旦角色开发完成,对手可以利用它来与感兴趣的目标建立联系。这些联系可能是直接的,也可能包括通过其他人来尝试连接。这些账户可能会在对手生命周期的其他阶段中被利用,例如在初始访问阶段(例如:通过服务进行鱼叉式网络钓鱼)。

预防措施:由于该技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:监控和分析与不符合预期协议标准和流量模式的协议相关的流量模式和数据包检查(例如,属于已建立流量之外的额外数据包、无谓或异常的流量模式、异常的语法或结构)。考虑结合进程监控和命令行来检测与流量模式相关的异常进程执行和命令行参数(例如,监控使用文件的异常情况,这些文件通常不会启动各自协议的连接)。考虑监控与您组织相关的社交媒体活动。可疑活动可能包括声称为您组织工作的人物或最近创建/修改的账户,向与您组织有关联的账户发出大量连接请求。检测工作可能集中在对手生命周期的相关阶段,例如在初始访问期间(例如:通过服务进行鱼叉式网络钓鱼)。

电子邮件账户

介绍:对手可能会创建电子邮件账户,用于目标定位。对手可以使用在电子邮件提供商处创建的账户来进一步其操作,例如利用它们进行信息钓鱼或网络钓鱼。建立电子邮件账户还可能允许对手滥用免费服务——例如试用期——以获取后续用途的基础设施。对手还可能采取措施围绕电子邮件账户培育一个角色,例如通过使用社交媒体账户,以增加后续行为成功的机会。创建的电子邮件账户还可以用于获取基础设施(例如:域名)。为了减少将操作与自己物理关联的机会,对手可能会使用一次性电子邮件服务。

预防措施:由于该技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:大部分活动将在目标组织的可见范围之外进行,使得检测此类行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在初始访问期间(例如:网络钓鱼)。

云账户

介绍:对手可能会创建云提供商账户,用于目标定位。对手可以使用云账户来进一步其操作,包括利用云存储服务如Dropbox、MEGA、Microsoft OneDrive或AWS S3存储桶进行向云存储的外传或上传工具。云账户还可以用于获取基础设施,例如虚拟私有服务器或无服务器基础设施。建立云账户可能允许对手在不管理自己服务器的情况下开发复杂的能力。创建云账户还可能要求对手建立电子邮件账户以注册云提供商。

预防措施:由于该技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易缓解。

检测:大部分活动将在目标组织的可见范围之外进行,使得检测此类行为变得困难。检测工作可能集中在对手生命周期的相关阶段,例如在外传期间(例如:将数据传输到云账户)。

7. 获取能力

恶意软件

介绍:对手可能会购买、盗取或下载在攻击过程中使用的恶意软件。恶意软件可以包括有效载荷、投放器、后期妥协工具、后门、打包工具和C2协议。对手可能会获取恶意软件来支持他们的操作,获取远程控制机器、规避防御和执行后期妥协行为的方法。除了从互联网上下载免费的恶意软件,对手还可能从第三方实体购买这些能力。第三方实体可以包括专门从事恶意软件开发的技术公司、犯罪市场(包括恶意软件即服务,或MaaS)或个人。除了购买恶意软件外,对手还可能从第三方实体(包括其他对手)盗取和重新利用恶意软件。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

检测:可以考虑分析恶意软件的特征,这些特征可能与恶意软件提供者相关,例如使用的编译器、调试工件、代码相似性,甚至是与特定MaaS产品相关的组标识。恶意软件库也可以用来识别与开发者和利用其服务的对手相关的其他样本。识别不同对手使用的恶意软件的重叠可能表明对手获取了恶意软件而不是自己开发的。在某些情况下,识别不同对手使用的恶意软件中的重叠特征可能指向一个共享的供应商;监控恶意载荷的上下文数据,例如编译时间、文件哈希值以及水印或其他可识别的配置信息。由于大部分活动发生在目标组织的可见范围之外,因此很难检测到这种行为。检测工作可以集中在对手生命周期的后期妥协阶段。

工具

介绍:对手可能会购买、盗取或下载在攻击过程中使用的软件工具。工具可以是开源或闭源的,免费的或商业的。工具可以被对手用于恶意目的,但(与恶意软件不同)并非旨在用于这些目的(例如:PsExec)。工具的获取可能涉及商业软件许可证的采购,包括红队工具如Cobalt Strike。商业软件可以通过购买、盗取许可证(或已许可的软件副本)或破解试用版来获得。对手可能获取工具以支持他们的操作,包括支持后期妥协行为的执行。除了免费下载或购买软件外,对手还可能从第三方实体(包括其他对手)盗取软件和/或软件许可证。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

检测:监控恶意载荷的上下文数据,例如编译时间、文件哈希值以及水印或其他可识别的配置信息。在某些情况下,恶意软件库也可以用来识别与对手相关的工具使用特征,例如Cobalt Strike载荷中的水印。由于大部分活动发生在目标组织的可见范围之外,因此很难检测到这种行为。检测工作可以集中在对手生命周期的后期妥协阶段。

代码签名证书

介绍:对手可能会购买和/或盗取在攻击过程中使用的代码签名证书。代码签名是对可执行文件和脚本进行数字签名的过程,以确认软件作者并保证代码未被篡改或损坏。代码签名为开发者提供了程序的真实性保证,并保证程序未被篡改。用户和/或安全工具可能会比未签名的代码更信任签名的代码,即使他们不知道是谁颁发了证书或谁是作者。在代码签名之前,对手可能会购买或盗取代码签名证书以在操作中使用。购买代码签名证书可能是通过一个前台组织进行的,或者使用从先前被破坏的实体中盗取的信息来向证书提供者验证为该实体。对手还可能直接从受感染的第三方中盗取代码签名材料。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

检测:可以考虑分析代码签名证书的特征,这些特征可能与对手和/或其开发者相关,例如指纹、使用的算法、有效期、通用名称和证书颁发机构。恶意软件库也可以用来识别与对手相关的其他样本,并识别对手在获取代码签名证书时使用的模式。由于大部分活动发生在目标组织的可见范围之外,因此很难检测到这种行为。检测工作可以集中在相关的后续行为上,例如代码签名或安装根证书。

数字证书

介绍:对手可能会购买和/或盗取在攻击过程中使用的SSL/TLS证书。SSL/TLS证书旨在建立信任。它们包括关于密钥的信息、关于所有者身份的信息以及一个实体的数字签名,该实体已验证证书内容是正确的。如果签名有效,并且检查证书的人信任签名者,那么他们就知道可以使用该密钥与其所有者进行通信。对手可能会购买或盗取SSL/TLS证书以进一步他们的操作,例如加密C2流量(例如:使用Web协议的非对称加密),甚至在证书被信任或被添加到信任根目录时启用中间人攻击(例如:安装根证书)。购买数字证书可能是通过一个前台组织进行的,或者使用从先前被破坏的实体中盗取的信息来向证书提供者验证为该实体。对手还可能直接从受感染的第三方中盗取证书材料,包括证书颁发机构。对手可能会注册或劫持域名,随后为其购买SSL/TLS证书。存在一些证书颁发机构允许对手获取SSL/TLS证书,例如域名验证证书,免费的。在获得数字证书后,对手可能会将该证书安装在他们控制的基础设施上(参见安装数字证书)。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

检测:可以考虑使用服务来帮助跟踪新发布的证书和/或互联网上网站使用的证书。在某些情况下,可以基于已知的证书信息来揭示其他对手基础设施。对手工具的一些服务器端组件可能为SSL/TLS证书设置了默认值;监控记录的网络流量,响应扫描显示协议头和正文值,这些值可能会购买和/或盗取SSL/TLS证书,用于攻击。检测工作可以集中在相关行为上,例如Web协议、非对称加密和/或安装根证书。

漏洞利用

介绍:对手可能会购买、盗取或下载在攻击过程中使用的漏洞利用。漏洞利用利用软件或硬件中的漏洞,导致计算机硬件或软件出现意外或不可预期的行为。对手可能会找到/修改在线的漏洞利用或从漏洞利用供应商处购买,而不是自己开发漏洞利用。除了从互联网上下载免费的漏洞利用,对手还可能从第三方实体购买漏洞利用。第三方实体可以包括专门从事漏洞利用开发的技术公司、犯罪市场(包括漏洞利用工具包)或个人。除了购买漏洞利用外,对手还可能从第三方实体(包括其他对手)盗取和重新利用漏洞利用。对手可能会监控漏洞利用提供者论坛,以了解现有和新发现的漏洞利用的状态。通常在发现漏洞利用和公开发布之间会有一个延迟。对手可能会针对已知从事漏洞研究和开发的系统进行攻击,以获取这些知识用于后续操作。对手可能会在对手生命周期的各个阶段使用漏洞利用(例如,利用面向公众的应用程序漏洞、客户端执行漏洞利用、权限提升漏洞利用、防御规避漏洞利用、凭证访问漏洞利用、远程服务漏洞利用和应用程序或系统漏洞利用)。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

检测:由于大部分活动发生在目标组织的可见范围之外,因此很难检测到这种行为。检测工作可以集中在与利用漏洞使用相关的行为上(例如,利用面向公众的应用程序漏洞、客户端执行漏洞利用、权限提升漏洞利用、防御规避漏洞利用、凭证访问漏洞利用、远程服务漏洞利用和应用程序或系统漏洞利用)。

漏洞

介绍:对手可能会获取可以在攻击过程中使用的漏洞信息。漏洞是计算机硬件或软件中的一种弱点,对手可能会利用这种弱点导致意外或不可预期的行为。对手可能会通过搜索公开数据库或获取关闭的漏洞数据库中的信息来找到漏洞信息。对手可能会监控漏洞披露/数据库,以了解现有和新发现的漏洞的状态。通常在发现漏洞和公开发布之间会有一个延迟。对手可能会针对已知从事漏洞研究的系统(包括商业供应商)进行攻击。对漏洞的了解可能会导致对手寻找现有的漏洞利用(例如,漏洞利用)或尝试自己开发一个(例如,漏洞利用)。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

检测:由于大部分活动发生在目标组织的可见范围之外,因此很难检测到这种行为。检测工作可以集中在与漏洞利用的潜在使用相关的行为上(例如,利用面向公众的应用程序漏洞、客户端执行漏洞利用、权限提升漏洞利用、防御规避漏洞利用、凭证访问漏洞利用、远程服务漏洞利用和应用程序或系统漏洞利用)。

人工智能

介绍:对手可能获得生成性人工智能工具的访问权限,例如大型语言模型(LLM),以在攻击过程中辅助各种技术。这些工具可以用于告知、增强和支持各种恶意任务,包括进行侦察、创建基本脚本、辅助社交工程,甚至开发有效载荷。例如,通过利用公开可用的LLM,对手实际上是将某些任务外包或自动化给工具。利用AI,对手可以起草和生成用于钓鱼/钓鱼信息活动的多种书面语言内容。同样的公开可用工具还可以进一步支持漏洞或其他攻击性研究,支持开发能力。AI工具还可以通过生成、改进或其他方式增强(例如,模糊文件或信息)恶意脚本和有效载荷来自动化技术任务。

预防措施:由于这种技术基于在企业防御和控制范围之外执行的行为,因此无法通过预防性控制轻易减轻其影响。

8.阶段功能

上传恶意软件

介绍:对手可能将恶意软件上传到第三方或对手控制的基础设施,以便在目标定位期间访问。恶意软件可以包括有效负载、传送器、后渗透工具、后门以及各种其他恶意内容。对手可能上传恶意软件来支持他们的操作,例如将有效负载放置在可通过互联网访问的Web服务器上,从而使受害者网络能够进行入口工具传输。恶意软件可能会放置在对手先前购买/租赁的基础设施(获取基础设施)或者对其进行了其他方式的妥协(妥协基础设施)。恶意软件还可以在Web服务(如GitHub或Pastebin)上进行分段,或者托管在星际文件系统(IPFS)上,后者的去中心化内容存储使得删除恶意文件变得困难。对手可以上传植入后门的文件,例如应用程序二进制文件、虚拟机映像或容器映像,到第三方软件商店或仓库(例如GitHub、CNET、AWS社区AMI、Docker Hub)。通过用户执行,受害者可能会直接下载/安装这些植入后门的文件。

预防措施:由于这是在企业防御和控制范围之外执行的行为,因此很难通过预防控制进行缓解。

检测:如果已经识别出基础设施或恶意软件中的模式,互联网扫描可能会揭示对手已经分段恶意软件,使其可用于目标定位。这种活动很大一部分会发生在目标组织的可见性之外,因此检测此行为可能会很困难。检测工作可能集中在对手生命周期的后渗透阶段,如用户执行或入口工具传输。

上传工具

介绍:对手可能将工具上传到第三方或对手控制的基础设施,以便在目标定位期间访问。工具可以是开源或闭源、免费或商业化。工具可以被对手用于恶意目的,但(与恶意软件不同)它们并不是为这些目的而设计的(例如PsExec)。对手可能上传工具来支持他们的操作,例如通过将其放置在可通过互联网访问的Web服务器上,使工具可用于受害者网络来启用入口工具传输。工具可能会被放置在对手先前购买/租赁的基础设施(获取基础设施)或者对其进行了其他方式的妥协(妥协基础设施)。工具还可以在Web服务上进行分段,例如对手控制的GitHub存储库,或者通过平台即服务提供的方式来轻松部署应用程序。对手可以避免上传工具的需要,通过使受害者机器下载工具直接从第三方托管位置(例如非对手控制的GitHub存储库),包括工具的原始托管站点。

预防措施:由于这是在企业防御和控制范围之外执行的行为,因此很难通过预防控制进行缓解。

检测:如果已经识别出基础设施或工具中的模式,互联网扫描可能会揭示对手已经分段工具,使其可用于目标定位。这种活动很大一部分会发生在目标组织的可见性之外,因此检测此行为可能会很困难。检测工作可能集中在对手生命周期的后渗透阶段,如入口工具传输。

安装数字证书

介绍:对手可能安装SSL/TLS证书,用于目标定位期间的使用。SSL/TLS证书是可安装在服务器上的文件,用于在系统之间启用安全通信。数字证书包括关于密钥的信息,其所有者身份的信息,以及已验证证书内容正确性的实体的数字签名。如果签名有效,并且检查证书的人信任签名者,则他们知道可以使用该密钥与其所有者安全地通信。证书可以上传到服务器,然后配置服务器以使用证书来启用与其的加密通信。对手可能安装SSL/TLS证书,以推进他们的操作,例如加密C2流量(例如Web协议的非对称加密)或增加对凭证窃取站点的可信度。数字证书可能适用于多种服务器类型,包括Web服务器和电子邮件服务器。对手可以获取数字证书(参见数字证书)或创建自签名证书(参见数字证书)。然后,数字证书可以安装在对手控制的基础设施上,该基础设施可能已被获取(获取基础设施)或先前受到妥协(妥协基础设施)。

预防措施:由于这是在企业防御和控制范围之外执行的行为,因此很难通过预防控制进行缓解。

检测:考虑使用服务来帮助跟踪在Internet上使用的证书。在某些情况下,可能可以通过已知的证书信息来旋转,以揭示其他对手基础设施。检测工作可能集中在相关行为,如Web协议或非对称加密。

无意中的目标

介绍:对手可能准备一个操作环境,用于感染通过正常浏览访问网站的系统。终端系统可能通过浏览到对手控制的网站而受到妥协,如无意中的妥协。在这种情况下,通常针对利用用户的Web浏览器进行利用(通常不需要在着陆网站后进行任何额外的用户交互),但对手也可能设置用于非利用行为的网站,如应用访问令牌。在无意中的妥协之前,对手必须准备交付利用的资源,以便用户浏览到对手控制的网站。无意中的内容可以在已被获取(获取基础设施)或先前受到妥协(妥协基础设施)的对手控制基础设施上分段。对手可能会上传或注入恶意Web内容,例如JavaScript,到网站中。这可以通过多种方式实现,包括:将恶意脚本插入网页或其他用户可控制的Web内容(例如论坛帖子)中,修改从公共可写云存储桶提供给网站的脚本文件,制作恶意网络广告并通过合法广告提供者购买广告空间(即恶意广告)。除了分段内容以利用用户的Web浏览器外,对手还可以分段脚本内容以对用户的浏览器进行配置文件(如收集受害者主机信息),以确保在尝试利用之前它是脆弱的。被对手入侵并用于分段无意中的网站,可能是由特定社区访问的网站,例如政府、特定行业或地区,其目标是基于共同利益来妥协特定用户或一组用户。这种针对性的活动被称为战略网站妥协或饮水机攻击。对手在获取基础设施(域名)期间,可能购买类似于合法域名的域名(例如同形字符、域名拼写变体、不同顶级域等),以帮助促成无意中的妥协。

预防措施:由于这是在企业防御和控制范围之外执行的行为,因此很难通过预防控制进行缓解。

检测:如果已经识别出恶意Web内容中的基础设施或模式,互联网扫描可能会揭示对手已经分段Web内容,以用于战略网站妥协。这种活动很大一部分会发生在目标组织的可见性之外,因此检测此行为可能会很困难。检测工作可能集中在对手生命周期的其他阶段,如无意中的妥协或客户端执行的利用。

链接目标

介绍:对手可能设立由链接引用的资源,可在目标定位期间使用。对手可能依赖于用户点击恶意链接以泄露信息(包括凭据)或执行入口,如恶意链接。链接可以用于精准钓鱼,例如发送电子邮件并附带社会工程文本,以诱使用户积极点击或复制并粘贴URL到浏览器中。在针对信息的钓鱼(如精准钓鱼链接)或用于系统初始访问的钓鱼之前(如精准钓鱼链接),对手必须为链接目标的资源设立资源。通常,链接目标的资源将是一个HTML页面,可能包括一些客户端脚本,如JavaScript,以决定向用户提供什么内容。对手可能克隆合法网站作为链接目标,这可能包括克隆合法Web服务的登录页面或组织登录页面,以在精准钓鱼链接期间收集凭据。对手还可以上传恶意软件,并使链接目标指向用户下载/执行的恶意软件。在获取基础设施(域名)期间,对手可能购买类似于合法域名的域名(例如同形字符、域名拼写变体、不同顶级域等),以帮助促成恶意链接。链接可能由对手编写,以掩盖真实目标,以欺骗受害者通过滥用URL模式并增加钓鱼的有效性。对手还可能使用链接缩短服务和平台即服务提供者的免费或付费帐户来托管链接目标,同时利用这些提供者的广泛信任域,以避免在将受害者重定向到恶意页面时被阻止。此外,对手可能通过唯一生成的URI/URL(包括一次性、单次使用链接)提供各种恶意链接。最后,对手可能利用星际文件系统(IPFS)的去中心化特性来托管难以删除的链接目标。

预防措施:由于这是在企业防御和控制范围之外执行的行为,因此很难通过预防控制进行缓解。

检测:如果已经识别出恶意Web内容中的基础设施或模式,互联网扫描可能会揭示对手已经分段Web内容,使其可用于目标定位。这种活动很大一部分会发生在目标组织的可见性之外,因此检测此行为可能会很困难。检测工作可能集中在对手生命周期的其他阶段,如在精准钓鱼链接、精准钓鱼链接或恶意链接期间。

SEO毒化

介绍:对手可能对影响搜索引擎优化(SEO)的机制进行毒化,以进一步吸引阶段化的能力向潜在受害者发起攻击。搜索引擎通常根据它们的Web爬虫和算法计算出的网站排名/分数/声誉来向用户显示结果。为了帮助推动无意中的妥协,对手可能分段内容,明确操纵SEO排名,以推广在搜索引擎中托管其恶意有效负载(如无意中的目标)。毒化SEO排名可能涉及各种技巧,例如将关键字(包括以隐藏文本形式)塞入受到妥协的网站中。这些关键字可以与预期受害者的兴趣/浏览习惯相关,也可以是更广泛、季节性流行的主题(例如选举、热门新闻)。对手还可能购买或植入指向托管能力的传入链接,以提升网站计算出的相关性和声誉。SEO毒化还可以与逃避重定向和其他伪装机制结合使用(例如测量鼠标移动或根据浏览器用户代理、用户语言/本地化设置或HTTP标头提供内容),以提供SEO输入并避免防御者的审查。

预防措施:由于这是在企业防御和控制范围之外执行的行为,因此很难通过预防控制进行缓解。

检测:如果已经识别出与SEO毒化或无意中的目标相关的恶意Web内容中的基础设施或模式,互联网扫描可能会揭示对手已经分段支持战略网站妥协的Web内容。这种活动很大一部分会发生在目标组织的可见性之外,因此检测此行为可能会很困难。检测工作可能集中在对手生命周期的其他阶段,如无意中的妥协或客户端执行的利用。

三、初始访问

1.内容注入

介绍:攻击者可以通过在线网络流量将恶意内容注入系统,从而获得访问权限并与受害者持续通信。与其引诱受害者使用受损网站上托管的恶意有效载荷(即先按目标驱动,然后按妥协驱动),对手最初可能会通过受损的数据传输渠道访问受害者,在那里他们可以操纵流量和/或注入自己的内容。这些受损的在线网络信道也可以用于向已经受损的系统递送额外的有效载荷(即,入口工具传输)和其他数据。敌人可能会以各种方式向受害者系统注入内容,包括:从中间,敌人处于合法的在线客户端-服务器通信之间(注意:这与中间的敌人类似,但不同,中间的敌人仅描述企业环境中的AiTM活动)从侧面,恶意内容被注入并作为对合法在线服务器请求的虚假响应而竞争到客户端内容注入通常是上游通信渠道受损的结果,例如在互联网服务提供商(ISP)级别,“合法拦截”就是这样

预防措施:在可能的情况下,确保通过可信VPN等服务对在线流量进行适当加密;考虑阻止下载/传输和执行已知在敌方战役中使用的可能不常见的文件类型。

检测:监视是否创建了意外和异常的文件,这些文件可能表明通过在线网络通信注入了恶意内容;监视是否存在其他异常网络流量,这些流量可能表明传输到系统的其他恶意内容。使用网络入侵检测系统(有时带有SSL/TLS检查)来查找已知的恶意有效载荷、内容混淆和利用代码;在端点系统上查找可能指示成功折衷的行为,例如浏览器进程的异常行为。这可能包括写入磁盘的可疑文件、进程注入试图隐藏执行的证据,或发现的证据。

2.驾车路过妥协

介绍:敌人可以通过用户在正常浏览过程中访问网站来访问系统。使用这种技术,用户的网络浏览器通常是被利用的目标,但对手也可能使用受损的网站进行非利用行为,例如获取应用程序访问令牌。存在多种将漏洞代码传递到浏览器的方式(即按目标驱动),包括:当对手注入某种形式的恶意代码(如JavaScript、iFrame和跨站点脚本)时,合法网站会受到威胁。从可公开写入的云存储桶提供给合法网站的脚本文件会被对手修改。恶意广告是通过合法的广告提供商付费和提供的(即恶意广告)。内置的web应用程序接口可用于插入任何其他类型的对象,这些对象可用于显示web内容或包含在访问客户端上执行的脚本(如论坛帖子、评论和其他用户可控的web内容)。通常,对手使用的网站是特定社区访问的网站,如政府、特定行业或地区,其目标是基于共同利益损害特定用户或一组用户。这种有针对性的战役通常被称为战略性的网络妥协或水坑攻击。这种情况有几个已知的例子。典型的折衷驱动过程:用户访问用于托管对手控制的内容的网站。脚本会自动执行,通常会在浏览器和插件的版本中搜索潜在的易受攻击版本。用户可能需要通过启用脚本或活动网站组件并忽略警告对话框来协助此过程。一旦发现有漏洞的版本,就会向浏览器发送利用漏洞的代码。如果利用成功,那么它将在用户的系统上执行对手的代码,除非有其他保护措施。在某些情况下,在发送漏洞代码之前,需要在初次扫描后再次访问网站。与利用面向公众的应用程序不同,该技术的重点是在访问网站时利用客户端上的软件。这通常会让对手访问内部网络上的系统,而不是DMZ中的外部系统。敌人还可能使用受损的网站将用户交付给恶意应用程序,该恶意应用程序旨在窃取应用程序访问令牌(如OAuth令牌),以获得对受保护应用程序和信息的访问权限。这些恶意应用程序是通过合法网站上的弹出窗口提供的。

预防措施:浏览器沙盒可以用来减轻利用的一些影响,但沙盒逃逸可能仍然存在;其他类型的虚拟化和应用程序细分也可以减轻客户端利用的影响。这些类型的系统可能仍然存在额外利用的风险和实施中的弱点;查找利用漏洞期间使用的行为的安全应用程序,如Windows Defender Exploit Guard(WDEG)和增强型缓解体验工具包(EMET),可用于缓解某些利用行为。控制流完整性检查是另一种可能识别和阻止软件利用的方法。其中许多保护取决于体系结构和目标应用程序二进制文件的兼容性;对于通过广告提供的恶意代码,广告拦截程序可以从一开始就帮助阻止该代码的执行;脚本阻塞扩展可以帮助阻止在利用过程中通常使用的JavaScript的执行;确保所有浏览器和插件都保持更新,这有助于防止该技术的漏洞利用阶段。使用启用了安全功能的现代浏览器。

检测:防火墙和代理可以检查URL中是否存在潜在的已知坏域或参数。他们还可以对网站及其请求的资源进行基于声誉的分析,例如域名的年龄、注册对象、是否在已知的坏名单上,或者之前有多少其他用户连接过它;监视写入磁盘的新建文件,以通过用户在正常浏览过程中访问网站来访问系统;监视到用于发送或接收数据的不受信任主机的新构建的网络连接;监控其他异常网络流量,这些流量可能指示向系统传输了其他工具。使用网络入侵检测系统(有时带有SSL/TLS检查)来查找已知的恶意脚本(侦察、堆喷和浏览器识别脚本已被频繁重用)、常见的脚本混淆和利用代码;在端点系统上查找可能指示成功折衷的行为,例如浏览器进程的异常行为。这可能包括写入磁盘的可疑文件、进程注入试图隐藏执行的证据,或发现的证据。

3.开发面向公众的应用程序

介绍:敌人可能试图利用面向互联网的主机或系统中的弱点来初始访问网络。系统中的漏洞可能是软件错误、临时故障或配置错误。被利用的应用程序通常是网站/web服务器,但也可以包括数据库(如SQL)、标准服务(如SMB或SSH)、网络设备管理和管理协议(如SNMP和Smart Install),以及任何其他具有Internet可访问开放套接字的系统。根据被利用的缺陷,这也可能涉及利用防御规避或利用客户端执行。如果应用程序托管在基于云的基础设施上和/或被容器化,那么利用它可能会导致底层实例或容器的损坏。这可以为对手提供访问云或容器API的路径,通过Escape to host利用容器主机访问,或利用薄弱的身份和访问管理策略。敌人也可能利用边缘网络基础设施和相关设备,特别是针对不支持强大的基于主机的防御的设备。对于网站和数据库,OWASP前10名和CWE前25名突出了最常见的基于web的漏洞。

预防措施:应用程序隔离将限制被利用的目标可以访问的其他进程和系统功能;Web应用程序防火墙可用于限制应用程序的暴露,以防止利用流量到达应用程序;分段面向外部的服务器和服务,这些服务器和服务来自具有DMZ或独立托管基础设施的网络的其他部分;对服务帐户使用最低权限将限制被利用的进程在系统其他部分上获得的权限;通过对外部暴露的应用程序使用补丁管理,定期更新软件;定期扫描面向外部的系统中的漏洞,并制定程序,在通过扫描和公开披露发现关键漏洞时快速修补系统。

检测:根据可用的工具,检测软件利用可能很困难。软件利用可能并不总是成功,或者可能导致被利用的进程变得不稳定或崩溃。Web应用程序防火墙可能会检测到试图利用漏洞的不当输入;使用深度数据包检查来查找常见漏洞流量的工件,例如SQL注入字符串或已知有效负载。例如,监视对手通常通过不安全的反序列化滥用的连续链接功能(即小工具链接),以利用面向公众的应用程序进行初始访问。

4.外部远程服务

介绍:敌人可以利用面向外部的远程服务来初始访问和/或在网络中保持。VPN、Citrix和其他访问机制等远程服务允许用户从外部位置连接到内部企业网络资源。通常有远程服务网关来管理这些服务的连接和凭据身份验证。Windows远程管理和VNC等服务也可以在外部使用。访问有效帐户以使用该服务通常是一项要求,可以通过凭据制药或在破坏企业网络后从用户那里获得凭据来获得。在操作过程中,访问远程服务可能被用作冗余或持久访问机制。也可以通过不需要身份验证的公开服务获得访问权限。在容器化环境中,这可能包括公开的Docker API、Kubernetes API服务器、kubelet或web应用程序,如Kubernetesdashboard。

预防措施:禁用或阻止可能不必要的远程可用服务;限制通过集中管理的集中器(如VPN和其他管理的远程访问系统)访问远程服务;对远程服务帐户使用强大的双因素或多因素身份验证,以降低对手利用被盗凭据的能力,但要注意某些双因素身份验证实现的多因素身份拦截技术;拒绝通过使用网络代理、网关和防火墙直接远程访问内部系统。

检测:当访问暴露的远程服务不需要身份验证时,监视后续活动,例如异常外部使用暴露的API或应用程序;遵循检测对手使用有效帐户对远程服务进行身份验证的最佳实践。收集身份验证日志并分析异常访问模式、活动窗口和正常工作时间以外的访问;监视可能使用有效帐户访问和/或使用外部远程服务在网络中保持的新构建的网络连接。外部远程服务的使用可能是合法的,这取决于环境和使用方式。其他因素,如访问模式和远程登录后发生的活动,可能表明使用外部远程服务的可疑或恶意行为;监控和分析与不遵循预期协议标准和流量的协议相关的流量模式和数据包检查(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接);监视源自未知/意外硬件设备的网络流量。本地网络流量元数据(如源MAC寻址)以及网络管理协议(如DHCP)的使用可能有助于识别硬件。

5.硬件添加

介绍:对手可能会将计算机配件、网络硬件或其他计算设备引入系统或网络,这些设备可以用作获取访问权限的载体。不仅仅是通过可移动存储连接和分发有效负载(即通过可移动介质进行复制),还可以使用更强大的硬件添加来将新的功能和/或特性引入系统,然后这些功能或特性可能会被滥用。虽然威胁参与者使用的公开参考文献很少,但许多红队/渗透测试人员利用硬件添加进行初始访问。商业和开源产品可以利用被动网络窃听、网络流量修改(即中间的广告)、键击注入、通过DMA读取内核内存、向现有网络添加新的无线访问等功能。

预防措施:建立网络访问控制策略,例如使用设备证书和802.1x标准。将DHCP的使用限制在已注册的设备上,以防止未注册的设备与受信任的系统通信;通过端点安全配置和监控代理阻止未知设备和附件。

检测:配置管理数据库(CMDB)和其他资产管理系统可以帮助检测不应该存在于网络上的计算机系统或网络设备;监视与连接到系统的计算机硬件和其他附件(尤其是新的或未知的)相关的新建驱动器或其他相关事件。端点传感器可能能够通过USB、Thunderbolt和其他外部设备通信端口检测硬件的添加;监视源自未知/意外硬件设备的网络流量。本地网络流量元数据(如源MAC寻址)以及网络管理协议(如DHCP)的使用可能有助于识别硬件。

6.网络钓鱼

网络钓鱼附件

介绍:攻击者可能会发送带有恶意附件的鱼叉式网络钓鱼电子邮件,试图访问受害者系统。鱼叉式钓鱼附件是鱼叉式网络钓鱼的一种特定变体。鱼叉式钓鱼附件与其他形式的鱼叉式网络钓鱼的不同之处在于,它使用了附在电子邮件上的恶意软件。所有形式的鱼叉式网络钓鱼都是针对特定个人、公司或行业的电子社会工程。在这种情况下,对手会在鱼叉式网络钓鱼电子邮件中附加一个文件,通常依靠用户执行来获得执行。网络钓鱼还可能涉及社会工程技术,例如冒充可信来源。附件有许多选项,如Microsoft Office文档、可执行文件、PDF或存档文件。打开附件(并可能点击过去的保护)后,对手的有效载荷会利用漏洞或直接在用户的系统上执行。鱼叉式网络钓鱼电子邮件的文本通常试图给出应该打开文件的合理理由,并可能解释如何绕过系统保护。电子邮件还可能包含如何解密附件的说明,如zip文件密码,以避开电子邮件边界防御。敌人经常操纵文件扩展名和图标,以使附加的可执行文件看起来是文档文件,或者利用一个应用程序的文件看起来是另一个应用的文件。

预防措施:防病毒还可以自动隔离可疑文件;网络入侵预防系统和设计用于扫描和删除恶意电子邮件附件的系统可用于阻止活动;默认情况下,阻止不应通过电子邮件传输的未知或未使用的附件,这是防止某些矢量(如.scr、.exe、.pif、.cpl等)的最佳做法。一些电子邮件扫描设备可以打开并分析压缩和加密格式,如zip和rar,这些格式可能用于隐藏恶意附件;使用反欺骗和电子邮件身份验证机制,根据发件人域的有效性检查(使用SPF)和邮件的完整性(使用DKIM)过滤邮件。在组织内启用这些机制(通过DMARC等策略)可以使收件人(组织内和跨域)执行类似的消息过滤和验证;用户可以接受识别社会工程技术和鱼叉式网络钓鱼电子邮件的培训。

检测:监控第三方应用程序日志、消息和/或其他可能发送带有恶意附件的鱼叉式网络钓鱼电子邮件以试图访问受害者系统的工件。基于DKIM+SPF或邮件头分析的过滤可以帮助检测电子邮件发件人何时被欺骗。当恶意文档和附件被扫描存储在电子邮件服务器或用户计算机上时,反病毒可能会检测到它们。监视从Microsoft Office和其他生产力软件生成的可疑子进程;监控带有恶意附件的鱼叉式网络钓鱼电子邮件中新构建的文件,试图访问受害者系统;监控和分析与不符合预期协议标准和流量的协议相关的SSL/TLS流量模式和数据包检查(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接)。基于DKIM+SPF或邮件头分析的过滤可以帮助检测电子邮件发件人何时被欺骗;监控网络数据中不常见的数据流。使用网络的进程通常不具有网络通信或以前从未见过,这些进程是可疑的。

网络钓鱼链接

介绍:攻击者可能会发送带有恶意链接的鱼叉式网络钓鱼电子邮件,试图访问受害者系统。带有链接的鱼叉式网络钓鱼是鱼叉式网站钓鱼的一种特定变体。它与其他形式的鱼叉式网络钓鱼不同之处在于,它使用链接下载电子邮件中包含的恶意软件,而不是将恶意文件附加到电子邮件本身,以避免可能检查电子邮件附件的防御。网络钓鱼还可能涉及社会工程技术,例如冒充可信来源。所有形式的鱼叉式网络钓鱼都是针对特定个人、公司或行业的电子社会工程。在这种情况下,恶意电子邮件包含链接。通常,链接会附带社会工程文本,并要求用户主动点击或复制URL并粘贴到浏览器中,利用用户执行。访问的网站可能会利用漏洞危害网络浏览器,或者首先会提示用户下载应用程序、文档、zip文件,甚至可执行文件,这取决于电子邮件的借口。对抗还可能包括旨在与电子邮件阅读器直接交互的链接,包括旨在直接利用最终系统的嵌入图像。此外,对手可能会使用看似良性的链接,滥用特殊字符来模仿合法网站(称为“IDN同源图攻击”)。URL也可以通过利用URL模式中的怪癖来混淆,例如接受基于整数或十六进制的主机名格式,以及自动丢弃“@”符号之前的文本:例如,hxxp://google.com@1157586937.对手还可以利用链接进行同意钓鱼,通常使用OAuth 2.0请求URL,当用户接受该URL时,该URL为恶意应用程序提供权限/访问权限,从而允许对手窃取应用程序访问令牌。这些被盗的访问令牌允许对手通过API调用代表用户执行各种动作。敌人还可能利用鱼叉式网络钓鱼链接窃取允许立即访问受害者环境的应用程序访问令牌。例如,用户可能会通过“同意网络钓鱼”被引诱,通过恶意的OAuth 2.0请求URL授予对手权限/访问权限。类似地,恶意链接也可能以基于设备的授权为目标,例如OAuth 2.0设备授权授予流,其通常用于在没有UI/浏览器的情况下对设备进行身份验证。被称为“设备代码钓鱼”的对手可能会发送一个链接,将受害者引导到恶意授权页面,在该页面上,用户被诱骗输入生成设备令牌的代码/凭据。

预防措施:根据必要性和最低权限原则,审核应用程序及其权限,以确保对数据和资源的访问受到限制;确定某些可用于鱼叉式网络钓鱼的网站是否对业务运营是必要的,如果活动无法得到很好的监控或构成重大风险,则考虑阻止访问;使用反欺骗和电子邮件身份验证机制,根据发件人域的有效性检查(使用SPF)和邮件的完整性(使用DKIM)过滤邮件。在组织内启用这些机制(通过DMARC等策略)可以使收件人(组织内和跨域)执行类似的消息过滤和验证;此外,策略可以强制执行/安装浏览器扩展,以防止IDN和同源图攻击;Azure AD管理员对用户向不熟悉或未经验证的第三方应用程序授予同意的能力施加限制;用户可以接受培训,以识别社会工程技术和带有恶意链接的鱼叉式网络钓鱼电子邮件,其中包括使用OAuth 2.0进行同意的网络钓鱼。此外,用户可以对他们访问的域进行视觉检查;然而,ASCII和IDN域中的同形图以及URL模式混淆可能会使手动检查变得困难。网络钓鱼培训和其他网络安全培训可能会提高人们在访问网站之前检查URL的意识。

检测:监控第三方应用程序日志、消息和/或其他可能发送带有恶意链接的鱼叉式网络钓鱼电子邮件以试图访问受害者系统的工件。基于DKIM+SPF或邮件头分析的过滤可以帮助检测电子邮件发件人何时被欺骗。电子邮件中的URL检查(包括扩展缩短的链接和识别模糊的URL)可以帮助检测导致已知恶意网站的链接。引爆室可以用来检测这些链接,并自动转到这些网站以确定它们是否具有潜在的恶意,或者在用户访问链接时等待并捕获内容;此外,监控浏览器日志中ASCII和国际化域名中滥用不同字符集的同形图(例如,受信任网站的西里尔文版本与拉丁文版本);监控和分析与不符合预期协议标准和流量的协议相关的SSL/TLS流量模式和数据包检查(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接);此外,通过使用滥用不同字符集的国际化域名(例如受信任网站的西里尔文版本与拉丁文版本),监控克隆网站和同形图的网络流量;监控网络数据中不常见的数据流。使用网络的进程通常不具有网络通信或以前从未见过,这些进程是可疑的。

通过服务进行网络钓鱼

介绍:攻击者可能通过第三方服务发送鱼叉式网络钓鱼消息,试图访问受害者系统。通过服务进行鱼叉式网络钓鱼是鱼叉式网站钓鱼的一种特定变体。它与其他形式的鱼叉式网络钓鱼不同之处在于,它使用第三方服务,而不是直接通过企业电子邮件渠道。所有形式的鱼叉式网络钓鱼都是针对特定个人、公司或行业的电子社会工程。在这种情况下,对手通过各种社交媒体服务、个人网络邮件和其他非企业控制的服务发送消息。与企业相比,这些服务更有可能具有不那么严格的安全策略。与大多数鱼叉式网络钓鱼一样,目标是与目标建立融洽的关系,或以某种方式获得目标的兴趣。敌人会创建虚假的社交媒体账户,并向员工发送潜在工作机会的信息。这样做可以为询问在环境中运行的服务、策略和软件提供合理的理由。然后,对手可以通过这些服务发送恶意链接或附件。一个常见的例子是通过社交媒体与目标建立融洽的关系,然后将内容发送到目标在工作计算机上使用的个人网络邮件服务。这允许对手绕过工作帐户上的一些电子邮件限制,目标更有可能打开文件,因为这是他们所期望的。如果有效载荷没有按预期工作,对手可以继续正常通信,并与目标就如何使其工作进行故障排除。

预防措施:防病毒还可以自动隔离可疑文件;确定某些社交媒体网站、个人网络邮件服务或其他可用于鱼叉式网络钓鱼的服务是否对业务运营有必要,如果活动无法得到很好的监控或构成重大风险,则考虑阻止访问;可以训练用户识别社交工程技术和带有恶意链接的鱼叉式网络钓鱼消息。

检测:监控第三方应用程序日志、消息和/或其他工件,这些工件可能通过第三方服务发送鱼叉式网络钓鱼消息,试图访问受害者系统;监控和分析与不遵循预期协议标准和流量的协议相关的流量模式和数据包检查(例如,不属于已建立流量的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接);监控网络数据中不常见的数据流。使用网络的进程通常不具有网络通信或以前从未见过,这些进程是可疑的。

网络钓鱼语音

介绍:敌人可能会使用语音通信来最终访问受害者系统。钓鱼语音是钓鱼语音的一种特殊变体。它与其他形式的鱼叉式网络钓鱼的不同之处在于,它使用操纵用户通过电话或其他形式的语音通信来提供对系统的访问。网络钓鱼经常涉及社会工程技术,例如冒充可信来源(例如:冒充)和/或为接收者制造紧迫感或警报。所有形式的网络钓鱼都是电子传递的社会工程。在这种情况下,对手不会直接向受害者发送恶意软件,而是依靠用户执行来传递和执行。例如,受害者可能会收到钓鱼消息,指示他们拨打电话号码,访问恶意URL、下载恶意软件或在计算机上安装对手可访问的远程管理工具(远程访问软件)。对手还可能将语音钓鱼与多因素身份验证请求生成相结合,以诱使用户泄露MFA凭据或接受身份验证提示。

预防措施:用户可以接受识别和报告社会工程技术和鱼叉式网络钓鱼企图的培训,同时也可以怀疑和验证呼叫者的身份。

检测:监控公司设备的通话日志,以识别潜在的语音网络钓鱼模式,例如与已知恶意电话号码的通话。将这些记录与系统事件关联起来。

7.通过可移动介质进行复制

介绍:通过将恶意软件复制到可移动媒体,并在媒体插入系统并执行时利用自动运行功能,敌人可能会转移到系统上,可能是那些处于断开连接或空气间隙网络上的系统。在横向移动的情况下,这可能是通过修改存储在可移动媒体上的可执行文件,或者通过复制恶意软件并将其重命名为合法文件来诱骗用户在单独的系统上执行。在初始访问的情况下,这可能通过手动操作介质、修改用于初始格式化介质的系统或修改介质的固件本身来实现。如果通过USB连接,移动设备也可能被用来感染带有恶意软件的PC。这种感染可以使用设备(Android、iOS等)实现,在某些情况下,还可以使用USB充电电缆。例如,当智能手机连接到系统时,其安装方式可能类似于USB连接的磁盘驱动器。如果移动设备上存在与连接的系统兼容的恶意软件,则该恶意软件可能会感染机器(尤其是在启用了自动运行功能的情况下)。

预防措施:在Windows 10上,启用减少攻击表面(ASR)规则以阻止未签名/不受信任的可执行文件(如.exe、.dll或.scr)从USB可移动驱动器运行;如果不需要,请禁用“自动运行”。如果业务运营不需要可移动媒体,则在组织策略级别上禁止或限制可移动媒体;限制在网络中使用USB设备和可移动媒体。

检测:监视新构建的驱动器号或到可移动介质的装入点;监视可移动媒体上访问的意外文件;监视可移动媒体上新建的文件;监视新执行的进程,这些进程在可移动介质装入后或由用户启动时从可移动介质执行。如果以这种方式使用远程访问工具进行横向移动,那么在执行之后可能会发生其他操作,例如打开用于指挥和控制以及系统和网络信息发现的网络连接。

8.供应链妥协

折衷软件依赖关系和开发工具

介绍:对手可能会在最终消费者收到软件依赖性和开发工具之前操纵软件依赖性或开发工具,以达到数据或系统泄露的目的。应用程序通常依赖于外部软件才能正常工作。在许多应用程序中用作依赖项的流行开源项目可能会成为向依赖项用户添加恶意代码的一种手段。目标定位可能特定于所需的受害者群体,也可能分布于广泛的消费者群体,但只能针对特定受害者采取额外策略。

预防措施:应用程序开发人员在选择要集成到其应用程序中的第三方库时应谨慎。此外,在可能的情况下,开发人员应该将软件依赖项锁定到特定版本,而不是在构建时提取最新版本;在可能的情况下,考虑要求开发人员从包含经过验证和批准的包的内部存储库中提取,而不是从外部存储库中;应实施补丁管理流程,以检查未使用的依赖项、未维护的和/或以前易受攻击的依赖项,不必要的功能、组件、文件和文档;还应持续监测漏洞来源,并使用自动和手动代码审查工具。

检测:通过哈希检查或其他完整性检查机制使用分布式二进制文件的验证。扫描下载中的恶意签名,并在部署前尝试测试软件和更新,同时注意潜在的可疑活动。

损害软件供应链

介绍:对手可能在最终消费者收到应用软件之前操纵应用软件,以达到数据或系统泄露的目的。软件的供应链妥协可以通过多种方式发生,包括操纵应用程序源代码、操纵该软件的更新/分发机制,或用修改后的版本替换编译后的版本。目标定位可能特定于所需的受害者群体,也可能分布于广泛的消费者群体,但只能针对特定受害者采取额外策略。

预防措施:应实施补丁管理流程,以检查未使用的应用程序、未维护和/或以前易受攻击的软件、不必要的功能、组件、文件和文档;还应持续监测漏洞来源,并使用自动和手动代码审查工具。

检测:通过哈希检查或其他完整性检查机制使用分布式二进制文件的验证。扫描下载中的恶意签名,并在部署前尝试测试软件和更新,同时注意潜在的可疑活动。

损害硬件供应链

介绍:在最终消费者收到产品之前,对手可能会出于数据或系统泄露的目的操纵产品中的硬件组件。通过修改供应链中的硬件或固件,对手可以将后门插入可能难以检测的消费者网络,并赋予对手对系统的高度控制权。硬件后门可以插入到各种设备中,例如服务器、工作站、网络基础设施或外围设备。

预防措施:使用受信任的平台模块技术和安全或受信任的引导过程来防止系统完整性受到损害。检查现有BIOS或EFI的完整性,以确定其是否容易被修改。

检测:对硬件进行物理检查,以寻找潜在的篡改。对可能被恶意操纵的操作系统前引导机制进行完整性检查,并与已知的良好基线行为进行比较。

9.受信任的关系

介绍:敌人可能会破坏或以其他方式利用能够接触到预期受害者的组织。通过可信的第三方关系进行访问会滥用现有连接,该连接可能不受保护,或者比获得网络访问权限的标准机制受到的审查更少。组织通常会向第二或第三方外部提供商授予更高的访问权限,以使其能够管理内部系统以及基于云的环境。这些关系的一些例子包括IT服务承包商、托管安全提供商、基础设施承包商(如暖通空调、电梯、物理安全)。第三方提供商的访问可能仅限于所维护的基础设施,但可能与企业的其他部分存在于同一网络上。因此,另一方用于访问内部网络系统的有效帐户可能会被泄露和使用。在Office 365环境中,组织可以授予Microsoft合作伙伴或经销商委派的管理员权限。通过损害合作伙伴或经销商帐户,对手可能能够利用现有的委托管理员关系或向客户端发送新的委托管理员报价,以获得对受害租户的管理控制权。

预防措施:要求所有委派的管理员帐户使用MFA;网络分段可用于隔离不需要广泛网络访问的基础设施组件;正确管理信任关系中各方使用的帐户和权限,以最大限度地减少该方的潜在滥用,以及该方是否受到对手的威胁。在Office 365环境中,可以在“合作伙伴关系”页面下查看合作伙伴关系和角色。

检测:配置管理数据库(CMDB)和其他资产管理系统可能有助于检测网络上不应存在的计算机系统或网络设备。监视日志以了解任何委派管理员帐户采取的意外操作;监控新构建的登录行为,这些行为可能会破坏或以其他方式利用有权访问预期受害者的组织;将其他安全系统与登录信息关联起来(例如,用户有活动登录会话,但尚未进入大楼或没有VPN访问权限);监控和分析与不遵循预期协议标准的协议相关的流量模式和数据包检查以及来自可信实体的流量流(例如,不属于已建立流的无关数据包、无端或异常流量模式、异常语法或结构)。考虑与进程监控和命令行的相关性,以检测异常进程执行和与流量模式相关的命令行参数(例如,监控使用文件时的异常情况,这些文件通常不会启动相应协议的连接)。

10.有效帐户

默认帐户

介绍:敌人可能会获取并滥用默认帐户的凭据,以此作为获得初始访问、持久性、特权提升或防御规避的手段。默认帐户是内置在操作系统中的帐户,例如Windows系统上的Guest或Administrator帐户。默认帐户还包括其他类型的系统、软件或设备上的默认工厂/提供商设置帐户,包括AWS中的根用户帐户和Kubernetes中的默认服务帐户。默认帐户不仅限于客户端计算机,还包括为网络设备和计算机应用程序等设备预设的帐户,无论这些设备是内部的、开源的还是商业的。预设有用户名和密码组合的设备对安装后不更改的组织构成了严重威胁,因为它们很容易成为对手的目标。类似地,对手也可能利用公开披露或被盗的私钥或凭证材料,通过远程服务合法连接到远程环境。

预防措施:使用默认用户名和密码的应用程序和设备应在安装后以及部署到生产环境之前立即进行更改。

检测:监视已激活或登录的默认帐户中新建的登录行为。这些审核还应包括检查任何设备和应用程序的默认凭据或SSH密钥,如果发现任何凭据或SSH密匙,应立即更新;监视用户访问网络或计算资源的尝试,通常是通过提供凭据

域帐户

介绍:对手可能会获取并滥用域帐户的凭据,作为获得初始访问、持久性、特权升级或防御规避的手段。域帐户是由Active Directory域服务管理的帐户,其中访问和权限是在属于该域的系统和服务之间配置的。域帐户可以覆盖用户、管理员和服务。对手可能会通过各种方式(如操作系统凭据转储或密码重用)危害域帐户,其中一些帐户具有较高的权限,从而允许访问域的特权资源。

预防措施:将多因素身份验证(MFA)作为组织策略的一部分进行集成,可以大大降低对手获得有效证书控制权的风险,这些证书可用于其他策略,如初始访问、横向移动和收集信息。MFA还可以用于限制对云资源和API的访问;定期审核域帐户权限级别,以查找可能允许对手通过获取特权帐户的凭据获得广泛访问权限的情况。不要将用户或管理域帐户放在跨系统的本地管理员组中,除非它们受到严格控制,并且帐户的使用是分段的,因为这通常相当于在所有系统上都有一个具有相同密码的本地管理员帐户。遵循企业网络设计和管理的最佳实践,以限制跨管理层的特权帐户使用。限制系统之间的凭据重叠,以防止在获得帐户凭据时进行访问;应用程序可以发送推送通知以验证作为多因素身份验证(MFA)形式的登录。培训用户只接受有效的推送通知并报告可疑的推送消息。

检测:监控共享帐户(用户、管理员或服务帐户)的系统中的可疑帐户行为。示例:一个帐户同时登录多个系统;多个帐户同时登录到同一台机器;在奇数时间或非营业时间登录的帐户。活动可以来自交互式登录会话,也可以来自作为特定帐户在远程系统上执行二进制文件的帐户的进程所有权;通过远程桌面协议的远程桌面登录可能是系统管理员或IT支持的典型登录,但只能从选定的工作站进行。监控远程桌面登录并与已知/批准的始发系统进行比较,可以检测对手的横向移动;在我们观察到的网络中,通常不会出现多个用户同时、甚至在同一小时内登录到一台机器的情况。登录事件对于Windows Vista及更高版本为Windows事件代码4624,对于Vista之前版本为518。对于Windows Vista及以上版本,注销事件为4634,对于Vista之前版本为538。登录类型2、3、9和10令人感兴趣。有关详细信息,请参阅Microsoft的“审核登录事件”页面上的“登录类型”表;分析1-远程桌面登录;(source="*WinEventLog:Security" EventCode="4624") AuthenticationPackageName= "Negotiate" AND Severity= "Information" AND logon_type= "10";将其他安全系统与登录信息关联起来(例如,用户有活动登录会话,但尚未进入大楼或没有VPN访问权限);监视用户访问网络或计算资源的尝试,通常通过使用域身份验证服务,如Linux上的系统安全服务守护程序(sssd);笔记

本地帐户

介绍:敌人可能会获取并滥用本地帐户的凭据,以此作为获得初始访问、持久性、特权升级或防御规避的手段。本地帐户是指组织为用户、远程支持、服务或在单个系统或服务上进行管理而配置的帐户。本地帐户也可能被滥用,通过操作系统凭据转储来提升权限和获取凭据。密码重用可能允许在网络上的一组机器上滥用本地帐户,以实现特权升级和横向移动的目的。

预防措施:确保本地管理员帐户在网络上的所有系统中都具有复杂、唯一的密码;定期审核本地帐户的权限级别,以寻找可能允许对手通过获取特权帐户的凭据获得广泛访问权限的情况。限制将本地管理员帐户用于可能使其暴露于潜在对手的日常操作;例如,审核Kubernetes中服务帐户的使用情况,如果不需要,避免自动授予他们访问Kubernetesneneneba API的权限。实现LAPS还可以帮助防止跨域重复使用本地管理员凭据。

检测:监控共享帐户(用户、管理员或服务帐户)的系统中的可疑帐户行为。示例:一个帐户同时登录多个系统;多个帐户同时登录到同一台机器;在奇数时间或非营业时间登录的帐户。活动可以来自交互式登录会话,也可以来自作为特定帐户在远程系统上执行二进制文件的帐户的进程所有权;通过远程桌面协议的远程桌面登录可能是系统管理员或IT支持的典型登录,但只能从选定的工作站进行。监控远程桌面登录并与已知/批准的始发系统进行比较,可以检测对手的横向移动;在我们观察到的网络中,通常不会出现多个用户同时、甚至在同一小时内登录到一台机器的情况。登录事件对于Windows Vista及更高版本为Windows事件代码4624,对于Vista之前版本为518。对于Windows Vista及以上版本,注销事件为4634,对于Vista之前版本为538。登录类型2、3、9和10令人感兴趣。有关详细信息,请参阅Microsoft的“审核登录事件”页面上的“登录类型”表;分析1-远程桌面登录;(source="*WinEventLog:Security" EventCode="4624") AuthenticationPackageName= "Negotiate" AND Severity= "Information" AND logon_type= "10";将其他安全系统与登录信息关联起来(例如,用户有活动登录会话,但尚未进入大楼或没有VPN访问权限);监视用户访问网络或计算资源的尝试,通常通过使用域身份验证服务,如Linux上的系统安全服务守护程序(sssd);注意:对于Linux,审计守护进程(audited)等审计框架可用于警告跟踪身份验证尝试的日志文件的更改,包括/var/log/secure。

云帐户

介绍:云环境中的有效帐户可能允许对手执行操作以实现初始访问、持久性、特权提升或防御规避。云帐户是指由组织创建和配置的帐户,供用户使用、远程支持、服务,或用于管理云服务提供商或SaaS应用程序中的资源。云帐户可以单独存在于云中;或者,它们可以通过与其他身份源(如Windows Active Directory)同步或联合,在本地系统和云之间混合连接。服务或用户帐户可能会被对手通过暴力、网络钓鱼或各种其他方式锁定,以访问环境。联合或同步帐户可能是对手影响本地系统和云环境的途径,例如,通过利用共享凭据登录远程服务。高特权云帐户,无论是联合的、同步的还是仅限云的,也可以通过利用基于SaaS的软件部署工具在混合连接的设备上运行命令来允许转向本地环境。对手可能会在受损的云帐户上创建持久的附加云凭据,以保持在环境中的持久性。这样的证书也可以用于绕过诸如多因素身份验证之类的安全控制。云帐户还可以通过环境中的各种方式获得临时提升云访问或其他特权。角色分配或角色承担策略中的错误配置可能会允许对手使用这些机制来利用帐户预期范围之外的权限。此类超权限帐户可用于通过云API或其他方法从在线存储帐户和数据库中获取敏感数据。

预防措施:使用条件访问策略阻止来自不兼容设备或来自定义的组织IP范围之外的登录;禁用不支持MFA的传统身份验证,并要求使用现代身份验证协议;对云帐户,特别是特权帐户使用多因素身份验证。这可以以各种形式(例如硬件、虚拟、SMS)实现,也可以使用管理报告功能进行审计;确保云帐户,特别是特权帐户,在网络上的所有系统中都有复杂、唯一的密码。密码和访问密钥应定期轮换。如果凭据在您不知情的情况下被泄露,这将限制凭据可用于访问资源的时间。云服务提供商可以跟踪访问密钥的使用年限,以帮助审计和识别可能需要轮换的密钥;定期审查特权云帐户权限级别,以查找那些可能允许对手获得广泛访问权限的级别,如Azure AD中的全局管理员和特权角色管理员。这些审查还应检查是否创建了未经授权的新特权云帐户。例如,在Azure AD环境中,配置警报以通知帐户在没有使用特权角色的情况下已离开多天,因为这些角色可能会被删除。考虑使用对Azure AD资源的临时实时(JIT)特权访问,而不是永久分配特权角色;定期检查用户帐户,并删除那些不活动或不必要的帐户。限制用户帐户创建其他帐户的能力;应用程序可以发送推送通知以验证作为多因素身份验证(MFA)形式的登录。培训用户只接受有效的推送通知并报告可疑的推送消息。

检测:监控共享帐户的云服务中的可疑帐户行为;将其他安全系统与登录信息关联起来(例如,用户有活动登录会话,但尚未进入大楼或没有VPN访问权限);监控云帐户的活动,以检测异常或恶意行为,例如访问帐户正常功能之外的信息、在非正常时间使用帐户或从意外位置或IP地址进行帐户身份验证。服务帐户只能从云环境中的IP地址访问。例如,在Azure AD环境中,考虑使用身份保护根据位置、设备合规性和其他因素标记有风险的登录。在Okta环境中,配置可疑活动报告以允许用户报告他们不识别的可疑登录和其他行为。

四、执行

1.云管理命令

介绍:敌人可能会滥用云管理服务在虚拟机内执行命令。AWS Systems Manager、Azure RunCommand和Runbook等资源允许用户通过利用已安装的虚拟机代理在虚拟机中远程运行脚本。如果对手获得了对云环境的管理访问权限,他们可能会滥用云管理服务在环境的虚拟机中执行命令。此外,损害服务提供商或代理管理员帐户的对手可能同样能够利用可信关系在连接的虚拟机中执行命令。

预防措施:限制有权在虚拟机上远程执行命令的云帐户的数量,并确保这些帐户不用于日常操作。在Azure中,限制具有Azure Virtual Machine Contributor及以上角色的帐户数量,并考虑使用临时实时(JIT)角色,以避免永久分配对虚拟机的特权访问。

检测:监视在虚拟机上执行的命令和脚本。在Azure中,可以通过Azure活动日志识别Azure RunCommand的使用情况,并且有关执行作业结果的其他详细信息可在C:\Packages\Plugins\Microsoft中获得。CPlat。果心Windows虚拟机上的RunCommandWindows目录;监视虚拟机以创建与云虚拟机代理相关联的进程。在基于Windows的Azure计算机中,监视WindowsAzureGuestAgent.exe进程;监视在虚拟机上执行的命令和脚本。在Azure中,可以通过Azure活动日志识别Azure RunCommand的使用情况,并且有关执行作业结果的其他详细信息可在C:\Packages\Plugins\Microsoft中获得。

2.命令和脚本解释器

PowerShell

介绍:敌人可能会滥用PowerShell命令和脚本进行执行。PowerShell是Windows操作系统中包含的功能强大的交互式命令行界面和脚本环境。敌人可以使用PowerShell执行许多操作,包括发现信息和执行代码。示例包括可用于运行可执行文件的Start-Process cmdlet和在本地或远程计算机上运行命令的Invoke-Command cmdlet(尽管使用PowerShell连接到远程系统需要管理员权限)。PowerShell还可以用于从互联网下载和运行可执行文件,这些文件可以在不接触磁盘的情况下从磁盘或内存中执行。有许多基于PowerShell的攻击性测试工具可用,包括Empire、PowerSploit、PoshC2和PSAttack。也可以执行PowerShell命令/脚本,而无需通过PowerShell底层系统的接口直接调用PowerShell.exe二进制文件。经营通过System.Management.Automation程序集DLL。NET框架和Windows通用语言界面(CLI)。

预防措施:防病毒可以用于自动隔离可疑文件;将PowerShell执行策略设置为仅执行已签名的脚本;如果不需要,可以从系统中删除PowerShell,但应进行审查以评估对环境的影响,因为它可能用于许多合法目的和管理功能;禁用/限制WinRM服务以帮助防止使用PowerShell进行远程执行;在适当的情况下使用应用程序控制。PowerShell受限语言模式可用于限制对敏感或危险语言元素的访问,例如用于执行任意Windows API或文件(例如,Add Type)的语言元素;当需要PowerShell时,请考虑将PowerShell执行策略限制为管理员。请注意,根据环境配置,有一些绕过PowerShell执行策略的方法;PowerShell JEA(Just Enough Administration)也可用于沙盒管理,并限制管理员/用户可以通过远程PowerShell会话执行的命令。

检测:如果设置了正确的执行策略,如果对手通过注册表或命令行获得管理员或系统访问权限,他们很可能能够定义自己的执行策略。此系统策略更改可能是检测恶意使用PowerShell的一种方法。如果PowerShell未在环境中使用,那么简单地查找PowerShell执行可能会检测到恶意活动。打开PowerShell日志记录也有利于提高执行过程中发生的事情(应用于.NET调用)的保真度。PowerShell 5.0引入了增强的日志记录功能,其中一些功能已添加到PowerShell 4.0中。PowerShell的早期版本没有许多日志记录功能。组织可以在数据分析平台中收集PowerShell执行详细信息,以使用其他数据进行补充;PowerShell可以通过WinRM在主机上远程运行命令。远程PowerShell会话启动时,svchost.exe将执行wsmprovhost.exe;要使其工作,必须设置某些注册表项,并且必须启用WinRM服务。PowerShell命令Enter PSSession-ComputerName<RemoteHost>可创建远程PowerShell会话;监视与PowerShell特定程序集(如系统)关联的项目的加载和/或执行情况。经营Automation.dll(特别是对于不寻常的进程名称/位置);分析1-加载PowerShell程序集的进程:source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="7" | where ModulePath LIKE "%system.management.automation%" OR FileDescription LIKE "%system.management.automation%";监视可能滥用PowerShell命令和脚本执行的新执行进程。PowerShell是Windows附带的脚本环境,攻击者和管理员都使用它。在大多数Windows版本中,PowerShell脚本的执行是不透明的,通常不受防病毒保护,这使得使用PowerShell成为规避安全措施的简单方法。此分析检测PowerShell脚本的执行情况;Powershell可用于隐藏监视的命令行执行,例如:;net usesc启动;注:-分析1的逻辑是基于检测非交互式Powershell会话(即那些不是由用户通过explorer.exe启动的会话)。当在生产环境中使用时,这可能会导致误报,因此我们建议通过包括额外的逻辑(例如,寻找可疑的父进程)来调整任何此类分析,以帮助过滤此类事件。-分析2的逻辑基于检测远程Powershell会话。PowerShell可以通过WinRM在主机上远程运行命令。远程PowerShell会话启动时,svchost.exe将执行wsmprovhost.exe;分析1-非交互式Powershell会话:(source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="*WinEventLog:Security" EventCode="4688") Image="powershell.exe" AND ParentImage!="explorer.exe";分析2-远程Powershell会话:(source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="*WinEventLog:Security" EventCode="4688") Image="wsmprovhost.exe" AND ParentImage="svchost.exe";分析3-Powershell执行:(source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") Image="C:\Windows\*\powershell.exe" ParentImage!="C:\Windows\explorer.exe"|stats values(CommandLine) as "Command Lines" values(ParentImage) as "Parent Images" by ComputerName;请考虑监视Windows事件ID(EID)400,它显示在EngineVersion字段中执行的PowerShell版本(这也可能与检测潜在的降级攻击有关),以及在HostName字段中PowerShell是否在本地或远程运行。此外,EID 400可以指示PowerShell会话的开始时间,而EID 403指示PowerShell会话结束时间;监视是否有任何启用在系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图;分析1-编写块日志事件脚本:(source=WinEventLog:"Microsoft-Windows-PowerShell/Operational" EventID="4104" AND Image="powershell.exe" AND (CommandLine="-enc*" OR CommandLine="*-ep bypass*" OR CommandLine="*-noni*")

AppleScript

介绍:敌人可能会滥用AppleScript执行。AppleScript是一种macOS脚本语言,旨在通过名为AppleEvents的应用程序间消息控制应用程序和操作系统的部分。这些AppleEvent消息可以独立发送,也可以使用AppleScript轻松编写脚本。这些事件可以定位打开的窗口,发送按键,并与几乎任何本地或远程打开的应用程序进行交互。脚本可以通过osascript /path/to/script或``osascript -e "script here"从命令行运行。除了命令行,脚本还可以通过多种方式执行,包括邮件规则、Calendar.app警报和Automator工作流。AppleScripts也可以作为纯文本shell脚本执行,方法是添加#!/usr/bin/osascript到脚本文件的开头。AppleScripts不需要调用osascript即可执行。但是,它们可以通过使用macOS Native API NSAppleScript或OSAScript从mach-O二进制文件中执行,这两种API都独立于/usr/bin/osascript`命令行实用程序执行代码。敌人可能会滥用AppleScript来执行各种行为,例如与打开的SSH连接交互、移动到远程机器,甚至向用户提供虚假对话框。这些事件不能远程启动应用程序(它们可以在本地启动),但如果应用程序已经在远程运行,它们可以与应用程序交互。在macOS 10.10 Yosemite及更高版本上,AppleScript能够执行Native API,否则需要以mach-O二进制文件格式进行编译和执行。由于这是一种脚本语言,它也可以用于启动更常见的技术,例如通过Python的反向shell。

预防措施:要求所有AppleScript在执行之前都由受信任的开发人员ID签名-这将防止随机AppleScript代码执行。这使AppleScript代码受到与其他通过Gatekeeper的.app文件相同的审查;在适当的情况下使用应用程序控制。

检测:监视可能滥用AppleScript执行的已执行命令和参数。脚本可能会在系统上执行具有各种效果的操作,这些操作可能会生成事件,具体取决于所使用的监视类型。动作可以与网络和系统信息发现、收集或其他可编写脚本的妥协后行为有关,并且可以用作返回源脚本的检测的指示符;通过osascript监控AppleScript的执行情况,以及可能与系统上发生的其他可疑行为有关的NSAppleScript和osascript API的使用情况;监视可能滥用AppleScript执行的新执行进程。脚本可能会在系统上执行具有各种效果的操作,这些操作可能会生成事件,具体取决于所使用的监视类型。动作可以与网络和系统信息发现、收集或其他可编写脚本的妥协后行为有关,并且可以用作返回源脚本的检测的指示符;分析1-异常执行:source="*Osquery:*" EventCode="process_added" AND CommandLine LIKE "*osascript*";分析2-不受信任的位置:source="*Osquery:*" EventCode="process_added" AND Path LIKE "/Users/*/Downloads/*" OR Path LIKE "/tmp/*";分析3-父/子过程关系:source="*Osquery:*" EventCode="process_added" AND ParentImage= "/System/Library/CoreServices/Finder.app/Contents/MacOS/Finder" AND Image LIKE "*osascript*"

Windows命令行shell

介绍:敌人可能会滥用Windows命令shell执行。Windows命令shell(cmd)是Windows系统上的主要命令提示符。Windows命令提示符几乎可以用于控制系统的任何方面,不同的命令子集需要不同的权限级别。可以通过SSH等远程服务远程调用命令提示符。批处理文件(例如:.bat或.cmd)还为shell提供了要运行的顺序命令列表,以及条件和循环等常规脚本操作。批处理文件的常见用途包括长时间或重复的任务,或者需要在多个系统上运行同一组命令。敌人可以利用cmd来执行各种命令和有效载荷。常见的用途包括cmd来执行单个命令,或者通过命令和控制通道转发输入和输出来交互滥用cmd。

预防措施:在适当的情况下使用应用程序控制。

检测:监视可能滥用Windows命令shell程序执行的已执行命令和参数。根据作业功能的不同,在管理员、开发人员或高级用户系统中,Windows命令shell的使用可能很常见。如果脚本仅限于普通用户,那么任何启用系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图;监视可能滥用Windows命令shell执行的新执行进程;注意:通过创建过去30天内看到的cmd父进程的基线和今天看到的cmd的父进程的列表,尝试进行分析。基线中的父进程将从今天看到的父进程集中删除,留下一个新的父进程列表。此分析试图通过查找通常不创建cmd的程序来识别生成cmd的可疑程序。一些程序通常会将cmd作为子进程生成,例如运行批处理文件或Windows命令。然而,许多进程并没有定期启动命令提示符,例如Microsoft Outlook。从通常不启动命令提示符的进程启动的命令提示符可能是恶意代码注入该进程的结果,或者是攻击者用恶意程序替换合法程序的结果;分析1-异常命令执行:(source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="*WinEventLog:Security" EventCode="4688") AND CommandLine="*cmd.exe*" AND (CommandLine REGEXP "./c.*" OR CommandLine REGEXP ".*._ \/k.*")

Unixshell

介绍:敌人可能会滥用Unixshell命令和脚本来执行。Unix shell是Linux和macOS系统上的主要命令提示符,尽管根据特定的操作系统或分布,存在许多Unix shell的变体(例如sh、bash、zsh等)。Unix shell可以控制系统的各个方面,某些命令需要提升权限。Unix shell还支持能够顺序执行命令的脚本,以及其他典型的编程操作,如条件语句和循环。shell脚本的常见用途包括长时间或重复的任务,或者需要在多个系统上运行同一组命令。敌人可能会滥用Unixshell来执行各种命令或有效载荷。交互式shell可以通过命令和控制通道访问,或者在横向移动期间访问,例如使用SSH。敌人也可以利用shell脚本在受害者身上传递和执行多个命令,或者作为用于持久性的有效载荷的一部分。

预防措施:在适当的情况下使用应用程序控制。

检测:监视可能滥用Unix shell命令和脚本执行的已执行命令和参数。Unix shell的使用可能在管理员、开发人员或超级用户系统中很常见,具体取决于作业功能。如果脚本仅限于普通用户,那么任何启用系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图;注意:此分析不包括可以通过shell解释器执行的潜在可疑命令的详尽列表。相反,它旨在作为一个命令类型的例子,值得进一步调查;分析1-异常命令执行:source="*Linux:*" CommandLine="*sh -c*" AND (CommandLine="*wget*" OR CommandLine="*curl*" OR CommandLine="*nc*" OR CommandLine="*perl*");监视可能滥用Unix shell命令和脚本执行的新执行进程。

Visual Basic

介绍:敌人可能会滥用Visual Basic(VB)进行执行。VB是Microsoft创建的一种编程语言,通过Windows API与许多Windows技术(如组件对象模型和本机API)具有互操作性。尽管被标记为没有计划的未来演进的遗留版本,但VB在中得到了集成和支持。NET框架和跨平台。NET核心。还创建了基于VB的派生语言,如Visual Basic for Applications(VBA)和VBScript。VBA是一种内置于Microsoft Office以及多个第三方应用程序中的事件驱动编程语言。VBA使文档能够包含用于在主机上自动执行任务和其他功能的宏。VBScript是Windows主机上的默认脚本语言,也可以在Internet Explorer提供的HTML应用程序(HTA)网页上代替JavaScript使用(尽管大多数现代浏览器都不支持VBScript)。敌人可能会使用VB有效载荷来执行恶意命令。常见的恶意使用包括使用VBScript自动执行行为,或将VBA内容嵌入到“钓鱼式附件”有效载荷中(这也可能涉及标记Web绕过以启用执行)。

预防措施:防病毒可以用于自动隔离可疑文件;在Windows 10上,启用减少攻击面(ASR)规则,以防止Visual Basic脚本执行潜在的恶意下载内容;关闭或限制对不需要的VB组件的访问;在适当的情况下使用应用程序控制。默认情况下,从Windows 2203版本开始,基于文件的Web标记(MOTW)属性从Internet获取的VBA宏可能会被阻止在Office应用程序(例如:Access、Excel、PowerPoint、Visio和Word)中执行;脚本阻塞扩展可以帮助防止在利用过程中通常使用的脚本和HTA文件的执行。对于通过广告提供的恶意代码,广告拦截程序可以从一开始就帮助阻止该代码的执行。

检测:监视可能滥用Visual Basic(VB)执行的已执行命令和参数;监视与VB语言相关联的模块的加载(例如:vbscript.dll);注意:对于Windows,Sysmon Event ID 7(已加载图像)可用于警告与Visual Basic相关的DLL模块(例如vbscript.DLL)加载到进程中。由于图像加载操作的频率很高,事件ID 7可以生成大量的事件。因此,我们建议调整Sysmon配置文件,以排除可能导致误报的常见良性图像加载;监视与VB执行相关联的事件,如Office应用程序生成进程、Windows脚本主机(通常为csccript.exe或wscript.exe)的使用情况。VB执行可能会对系统执行各种影响的操作,这些操作可能会生成事件,具体取决于所使用的监视类型;监视是否有任何启用在系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图;注意:要注意从临时或不寻常的文件位置执行VBScript,这可能表明存在恶意活动;分析1-从临时位置执行脚本:(source=WinEventLog:"*Microsoft-Windows-PowerShell/Operational" EventID="4103") | WHERE CommandLine LIKE "*AppData*.vbs*" OR CommandLine LIKE "*AppData*.vbe*" OR CommandLine LIKE "*AppData*.vba*"

Python

介绍:敌人可能会滥用Python命令和脚本来执行。Python是一种非常流行的脚本/编程语言,具有执行许多功能的能力。Python可以从命令行(通过python.exe解释器)或脚本(.py)交互执行,脚本可以编写并分发到不同的系统。Python代码也可以编译成二进制可执行文件。Python附带了许多与底层系统交互的内置包,如文件操作和设备I/O。攻击者可以使用这些库下载和执行命令或其他脚本,以及执行各种恶意行为。

预防措施:防病毒可以用于自动隔离可疑文件;清点系统中未经授权的Python安装;Denylist Python在不需要的地方;防止用户在不需要的地方安装Python。

检测:监视系统是否有异常的Python使用和Python.exe行为,这可能是恶意活动的指标。了解标准使用模式对于避免大量误报非常重要。如果脚本仅限于普通用户,那么任何启用系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图。脚本可能会在系统上执行具有各种效果的操作,这些操作可能会生成事件,具体取决于所使用的监视类型。监视可能滥用Python命令和脚本执行的已执行命令和参数;监视系统是否有异常的Python使用和Python.exe行为,这可能是恶意活动的指标。了解标准使用模式对于避免大量误报非常重要。如果脚本仅限于普通用户,那么任何启用系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图。脚本可能会在系统上执行具有各种效果的操作,这些操作可能会生成事件,具体取决于所使用的监视类型。监视可能滥用Python命令和脚本执行的新执行进程。

JavaScript

介绍:敌人可能会滥用JavaScript的各种实现来执行。JavaScript(JS)是一种独立于平台的脚本语言(在运行时及时编译),通常与网页中的脚本相关,尽管JS可以在浏览器之外的运行时环境中执行。JScript是相同脚本标准的Microsoft实现。JScript通过Windows脚本引擎进行解释,因此与Windows的许多组件集成,如组件对象模型和Internet Explorer HTML应用程序(HTA)页面。JavaScript for Automation(JXA)是一种基于JavaScript的macOS脚本语言,作为苹果开放脚本体系结构(OSA)的一部分,在OSX 10.10中引入。苹果的OSA提供了控制应用程序、与操作系统接口以及桥接访问苹果其他内部API的脚本功能。从OSX 10.10开始,OSA只支持两种语言,JXA和AppleScript。脚本可以通过命令行实用程序osascript执行,也可以通过osacompile编译成应用程序或脚本文件,还可以利用OSAKit框架在其他程序的内存中编译和执行。敌人可能会滥用JavaScript的各种实现来执行各种行为。常见用途包括将恶意脚本作为“折衷驱动”的一部分托管在网站上,或下载并执行这些脚本文件作为辅助有效载荷。由于这些有效载荷是基于文本的,因此对手将其内容作为混淆文件或信息的一部分进行混淆也是非常常见的。

预防措施:在Windows 10上,启用减少攻击面(ASR)规则,以防止JavaScript脚本执行潜在的恶意下载内容;关闭或限制对不需要的脚本组件的访问;Denylist脚本(如果适用);脚本阻塞扩展可以帮助防止在利用过程中通常使用的JavaScript和HTA文件的执行。对于通过广告提供的恶意代码,广告拦截程序可以从一开始就帮助阻止该代码的执行。

检测:脚本执行可能会对系统执行各种影响的操作,这些操作可能会生成事件,具体取决于所使用的监视类型。监视进程和命令行参数的执行和后续行为。动作可以与网络和系统信息发现、收集或其他可编程的后折衷行为有关,并且可以用作返回源的检测的指示符。通过osascript监控JXA的执行情况,以及可能与系统上发生的其他可疑行为有关的osascript API的使用情况;监视与脚本语言(例如:JScript.dll)相关联的模块的加载情况;监视与脚本执行相关联的事件,如进程活动、Windows脚本主机(通常为cscript.exe或wscript.exe)的使用、涉及脚本的文件活动;监视是否有任何启用在系统上运行的脚本的尝试都将被视为可疑。如果脚本在系统上不常用,但已启用,则可能会怀疑脚本因修补或其他管理员功能而超出周期。脚本应尽可能从文件系统中捕获,以确定其操作和意图。

网络设备CLI

介绍:敌人可能会滥用网络设备上的脚本或内置命令行解释器(CLI)来执行恶意命令和有效载荷。CLI是用户和管理员与设备交互的主要方式,以便查看系统信息、修改设备操作或执行诊断和管理功能。CLI通常包含不同命令所需的各种权限级别。脚本解释器自动执行任务,并将功能扩展到网络操作系统中包含的命令集之外。可以通过直接控制台连接或通过远程方式(如telnet或SSH)访问CLI和脚本解释器。敌人可以使用网络CLI来更改网络设备的行为和操作方式。CLI可用于操纵流量以拦截或操纵数据,修改启动配置参数以加载恶意系统软件,或禁用安全功能或日志以避免检测。

预防措施:TACACS+可以通过身份验证和命令授权的配置来控制管理员可以使用哪些命令;使用身份验证、授权和记帐(AAA)系统将限制管理员可以执行的操作,并提供用户操作的历史记录,以检测未经授权的使用和滥用。TACACS+可以通过身份验证和命令授权的配置来控制管理员可以使用哪些命令;使用身份验证、授权和记帐(AAA)系统将限制用户可以执行的操作,并提供用户操作的历史记录,以检测未经授权的使用和滥用。确保将最低权限原则应用于用户帐户和组,以便只有经过授权的用户才能执行配置更改。

检测:考虑在控制台中或作为运行内存的一部分查看命令历史记录,以确定是否使用了未经授权或可疑的命令来修改设备配置。请考虑将网络设备配置的副本与已知的良好版本进行比较,以发现对命令解释器的未经授权的更改。同样的过程可以通过比较运行时内存来完成,尽管这不是小事,可能需要供应商的帮助。

云API

介绍:敌人可能会滥用云API来执行恶意命令。云环境中可用的API提供各种功能,是一种功能丰富的方法,用于对租户的几乎所有方面进行编程访问。这些API可以通过各种方法使用,如命令行解释器(CLI)、浏览器内云shell、PowerShell模块(如Azure for PowerShell)或可用于Python等语言的软件开发工具包(SDK)。云API功能可以允许跨租户中的所有主要服务进行管理访问,如计算、存储、身份和访问管理(IAM)、网络和安全策略。如果拥有适当的权限(通常通过使用应用程序访问令牌和Web会话Cookie等凭据),对手可能会滥用云API来调用执行恶意操作的各种功能。例如,CLI和PowerShell功能可以通过安装在云主机或本地主机上的二进制文件进行访问,也可以通过许多云平台(如AWS、Azure和GCP)提供的基于浏览器的云shell进行访问。这些云shell通常是一个打包的统一环境,使用CLI和/或脚本模块作为云环境中的容器托管。

预防措施:在适当的情况下使用应用程序控制阻止使用PowerShell Cmdlet或其他基于主机的资源访问云API资源;使用适当的身份和访问管理(IAM)以及基于角色的访问控制(RBAC)策略来限制管理员可以执行的操作,并提供管理操作的历史记录,以检测未经授权的使用和滥用。

检测:请考虑查看主机或云审核日志中的命令历史记录,以确定是否执行了未经授权或可疑的命令;云API活动日志记录通常在默认情况下启用,并且可以在Microsoft统一审计日志、AWS CloudTrail和GCP管理员活动日志等来源中进行审查。查看这些源以获取已执行API命令的历史记录。还可以查看主机日志,以捕获CLI命令或PowerShell模块使用来调用Cloud API函数。

AutoHotKey和AutoIT

介绍:敌人可能会使用AutoIT和AutoHotKey自动化脚本执行命令并执行恶意任务。AutoIT和AutoHotkey(AHK)是使用户能够自动执行Windows任务的脚本语言。这些自动化脚本可以用于执行各种各样的操作,例如单击按钮、输入文本以及打开和关闭程序。攻击者可能使用AHK(.AHK)和AutoIT(.au3)脚本在受害者的系统上执行恶意代码。例如,对手已经使用AHK来执行有效载荷和其他模块化恶意软件,如密钥记录器。敌人还使用包含嵌入式恶意软件的自定义AHK文件作为网络钓鱼的有效载荷。这些脚本也可以编译成自包含的可执行有效载荷(.exe)。

预防措施:使用应用程序控制来阻止执行AutoIt3.exe、AutoHotkey.exe和其他相关功能,这些功能可能不是给定系统或网络所必需的,以防止对手滥用。

检测:监视已执行的命令和参数是否异常使用了可能用于支持恶意执行的实用程序和命令行参数。将AutoIt3.exe和AutoHotkey.exe的最近调用与已知良好参数的先前历史进行比较,以确定异常和潜在的对抗性活动(例如:模糊和/或恶意命令);监视和分析AutoIt3.exe和AutoHotkey.exe解释器的执行和参数。非标准进程执行树也可能指示可疑或恶意行为,例如AutoHotkey.exe是否是其他可疑进程和活动的父进程。

3.容器管理命令

介绍:敌人可能会滥用容器管理服务来执行容器内的命令。容器管理服务,如Docker守护进程、Kubernetes API服务器或kubelet,可以允许在环境中远程管理容器。在Docker中,对手可以在容器部署期间指定一个执行脚本或命令的入口点,也可以使用Docker exec等命令在运行的容器中执行命令。在Kubernetes中,如果对手有足够的权限,他们可以通过与Kubernetesneneneba API服务器kubelet的交互,或通过运行kubectl exec等命令,在集群中的容器中获得远程执行。

预防措施:从容器中移除不必要的工具和软件;尽可能使用只读容器、只读文件系统和最少的映像来阻止命令的执行。在可能的情况下,还可以考虑使用应用程序控制和软件限制工具(如SELinux提供的工具)来限制对容器中的文件、进程和系统调用的访问;将与容器服务的通信限制在受管理和安全的通道上,例如本地Unix套接字或通过SSH进行远程访问。通过禁用对Docker API和Kubernetes API服务器的未经身份验证的访问,要求安全端口访问以通过TLS与API通信。在部署在云环境中的Kubernetes集群中,使用本地云平台功能来限制允许访问API服务器的IP范围。在可能的情况下,考虑启用对Kubernetes API的实时(JIT)访问,以对访问施加额外的限制;确保默认情况下容器未以root身份运行。在Kubernetes环境中,考虑定义Pod安全标准,防止Pod运行特权容器,并使用NodeRestriction准入控制器拒绝kublet访问其所属节点之外的节点和Pod;对容器服务强制执行身份验证和基于角色的访问控制,以将用户限制为所需的最低权限。使用Kubernetes时,请避免向用户授予通配符权限或将用户添加到system:masters组,并使用RoleBindings而不是ClusterRoleBindings将用户权限限制在特定的命名空间中。

检测:监视容器服务执行的命令和参数。在Docker中,守护进程日志提供了对守护进程和容器服务级别的事件的深入了解。Kubernetes系统组件日志还可以检测集群中容器内外运行的活动;容器管理服务活动和执行的命令可以通过在容器上以及底层主机内使用命令行参数记录流程执行来捕获。

4.部署容器

介绍:敌人可能会将容器部署到环境中,以便于执行或躲避防御。在某些情况下,对手可能会部署新的容器来执行与特定映像或部署相关联的进程,例如执行或下载恶意软件的进程。在其他情况下,对手可以部署新的容器,该容器在没有网络规则、用户限制等的情况下配置,以绕过环境中的现有防御。在Kubernetes环境中,对手可能试图将特权或易受攻击的容器部署到特定节点中,以便逃逸到主机并访问该节点上运行的其他容器。容器可以通过各种方式进行部署,例如通过Docker的创建和启动API,或者通过web应用程序(如Kubernetes仪表板或Kubeflow)进行部署。在Kubernetes环境中,容器可以通过ReplicaSets或DaemonSets等工作负载进行部署,这可以允许容器跨多个节点进行部署。敌人可以基于检索到的或构建的恶意映像或从运行时下载并执行恶意有效载荷的良性映像部署容器。

预防措施:在部署之前扫描图像,并阻止那些不符合安全策略的图像。在Kubernetes环境中,准入控制器可以用于在容器部署请求经过身份验证之后但在部署容器之前验证映像;将与容器服务的通信限制在受管理和安全的通道上,例如本地Unix套接字或通过SSH进行远程访问。通过禁用对Docker API、Kubernetes API服务器和容器编排web应用程序的未经身份验证的访问,要求安全端口访问以通过TLS与API通信。在部署在云环境中的Kubernetes集群中,使用本地云平台功能来限制允许访问API服务器的IP范围。在可能的情况下,考虑启用对Kubernetes API的实时(JIT)访问,以对访问施加额外的限制;拒绝通过使用网络代理、网关和防火墙直接远程访问内部系统;通过将容器控制面板的访问权限限制为仅必要的用户,强制执行最小权限原则。使用Kubernetes时,请避免向用户授予通配符权限或将用户添加到system:masters组,并使用RoleBindings而不是ClusterRoleBindings将用户权限限制在特定的命名空间中。

检测:配置管理数据库(CMDB)和其他资产管理系统可以帮助检测不应该存在于网络上的计算机系统或网络设备;监视新构建的容器,这些容器可能会将容器部署到环境中以便于执行或规避防御;监视容器的激活或调用,该容器可能会将容器部署到环境中以便于执行或规避防御;监视新构建的pod,这些pod可能会将容器部署到环境中以便于执行或规避防御;监控对pod所做的更改,以防对设置和/或控制数据进行意外修改,这些更改可能会将容器部署到环境中以便于执行或规避防御。

5.利用客户端执行

介绍:敌人可能会利用客户端应用程序中的软件漏洞来执行代码。由于不安全的编码实践,软件中可能存在漏洞,从而导致意外行为。敌人可以通过有针对性的利用某些漏洞来执行任意代码。通常,对攻击性工具包最有价值的利用是那些可以用来在远程系统上获得代码执行的漏洞,因为它们可以用来访问该系统。用户希望看到与他们通常用于工作的应用程序相关的文件,因此,由于它们的高实用性,它们是利用研究和开发的有用目标。存在几种类型:基于浏览器的利用Web浏览器是通过“折衷驱动”和“钓鱼链接”的常见目标。端点系统可能会通过正常的网络浏览或某些用户被鱼叉式网络钓鱼电子邮件中的链接攻击到用于利用网络浏览器的对手控制的网站而受到损害。这些攻击通常不需要用户执行操作即可执行。Office应用程序常见的办公和生产力应用程序(如Microsoft Office)也成为网络钓鱼的目标。恶意文件将直接作为附件或通过链接下载。这需要用户打开文档或文件,以便运行该漏洞。常见的第三方应用程序常见的或是部署在目标网络中的软件的一部分的其他应用程序也可以用于利用。Adobe Reader和Flash等在企业环境中很常见的应用程序,经常成为试图访问系统的对手的目标。根据软件和漏洞的性质,有些漏洞可能会在浏览器中被利用,或者要求用户打开文件。例如,一些Flash漏洞攻击已作为Microsoft Office文档中的对象提供。

预防措施:浏览器沙盒可以用来减轻利用的一些影响,但沙盒逃逸可能仍然存在;其他类型的虚拟化和应用程序细分也可以减轻客户端利用的影响。这些系统中可能仍然存在其他漏洞和弱点的风险;查找利用漏洞期间使用的行为的安全应用程序,如Windows Defender Exploit Guard(WDEG)和增强型缓解体验工具包(EMET),可用于缓解某些利用行为。控制流完整性检查是另一种可能识别和阻止软件利用的方法。其中许多保护取决于体系结构和目标应用程序二进制文件的兼容性。

检测:根据可用的工具,检测软件利用可能很困难。软件利用可能并不总是成功,或者可能导致被利用的进程变得不稳定或崩溃;监视异常进程创建,例如从可能被利用的应用程序生成的命令和脚本解释器。还要在端点系统上查找可能指示成功折衷的其他行为,例如浏览器或Office进程的异常行为;例如,打印假脱机服务不应执行发现类型的进程。然而,这是一个例子,可以是任何数量的本地或第三方进程,它们正在执行不寻常或未知(可能是对手带来的)进程;注:-分析1,查找使用可疑参数或从异常位置启动Office应用程序(如Word、Excel、PowerPoint)的实例-分析2,查找Office应用程序创建的异常子进程,尤其是当伴随可疑命令行参数时;分析1-Office应用程序流程执行:(source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="*WinEventLog:Security" EventCode="4688") AND (Image= "\winword.exe" OR Image= "\excel.exe" OR Image= "*\powerpnt.exe") AND (CommandLine= "*macro*" OR CommandLine= "*automation*" OR CommandLine= "*shellcode*") AND ParentCommandLine= "*open*";分析2-不寻常的子过程创建:(source="*WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="*WinEventLog:Security" EventCode="4688") AND (ParentImage= "\winword.exe" OR ParentImage= "\excel.exe" OR ParentImage= "\powerpnt.exe") AND (Image != "\system32\" OR Image != "*\program files")

6.进程间通信

组件对象模型

介绍:敌人可以使用Windows组件对象模型(COM)执行本地代码。COM是本机Windows应用程序编程接口(API)的进程间通信(IPC)组件,可实现软件对象或实现一个或多个接口的可执行代码之间的交互。通过COM,客户端对象可以调用服务器对象的方法,这些对象通常是二进制动态链接库(DLL)或可执行文件(EXE)。远程COM的执行由诸如分布式组件对象模型(DCOM)之类的远程服务来促进。公开了各种COM接口,这些接口可以被滥用以通过各种编程语言(如C、C++、Java和Visual Basic)调用任意执行。还存在特定的COM对象,用于直接执行代码执行之外的功能,例如创建计划任务/作业、无文件下载/执行以及其他与权限提升和持久性相关的对手行为。

预防措施:确保所有COM警报和受保护视图都已启用;修改HKEY_LOCAL_MACHINE\\SOFTWARE\\Classes\\AppID\\{AppID_GUID}中与单个COM应用程序的进程范围安全性相关的注册表设置(直接或使用Dcomcnfg.exe);修改HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Ole中的注册表设置(直接或使用Dcomcnfg.exe),这些设置与未设置自己的进程范围安全性的所有COM应用程序的系统范围安全默认值相关联。

检测:监视加载DLL和其他通常与应用程序无关的模块的COM对象;监视与COM对象相关联的新执行进程,尤其是那些由与当前登录的用户不同的用户调用的进程;监视是否有任何启用在系统上运行的脚本的尝试都将被视为可疑。通过查询注册表或PowerShell枚举COM对象也可能进行恶意使用。

动态数据交换

介绍:敌人可以使用Windows动态数据交换(DDE)执行任意命令。DDE是一种客户端-服务器协议,用于应用程序之间的一次性和/或连续进程间通信(IPC)。一旦建立了链接,应用程序就可以自主交换由字符串、热数据链接(数据项更改时的通知)、热数据链路(数据项的更改重复)和命令执行请求组成的事务。对象链接和嵌入(OLE),或在文档之间链接数据的能力,最初是通过DDE实现的。尽管DDE已被组件对象模型取代,但Windows 10和大多数Microsoft Office 2016中都可以通过注册表项启用DDE。Microsoft Office文档可能会直接或通过嵌入文件被DDE命令毒害,并通过网络钓鱼活动或托管的Web内容用于执行,从而避免使用Visual Basic for Applications(VBA)宏。类似地,对手可能会通过在CSV文件中嵌入DDE公式来感染有效载荷,从而在受害者设备上执行应用程序和/或命令,该CSV文件旨在通过Windows电子表格程序打开。DDE也可能被在无法直接访问命令和脚本解释器的受损机器上操作的对手利用。DDE执行可以通过远程服务(如分布式组件对象模型(DCOM))远程调用。

预防措施:确保已启用受保护的视图;在Windows 10上,启用“减少攻击面”(ASR)规则,以防止DDE攻击和Office程序生成子进程;可以将特定于Microsoft Office功能控制安全性的注册表项设置为禁用DDE/OLE自动执行。Microsoft还创建并默认启用注册表项,以完全禁用Word和Excel中的DDE执行;请考虑禁用Office程序(如OneNote)中不适用于受保护视图的嵌入文件。

检测:监视进程是否存在指示DDE滥用的异常行为,例如Microsoft Office应用程序加载DLL和其他通常与应用程序无关的模块,或者这些应用程序生成异常进程(如cmd.exe);监视可能使用Windows动态数据交换(DDE)执行任意命令的新执行进程。敌人可以使用Windows动态数据交换(DDE)执行任意命令。DDE是一种客户端-服务器协议,用于应用程序之间的一次性和/或连续进程间通信(IPC)。一旦建立了链接,应用程序就可以自主交换由字符串、热数据链接(数据项更改时的通知)、热数据链路(数据项的更改重复)和命令执行请求组成的事务;分析1-使用DDE漏洞生成的异常子进程:(source="WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode="1") OR (source="WinEventLog:Security" EventCode="4688") Image="*.exe" (ParentImage="*excel.exe" OR ParentImage="*word.exe" OR ParentImage="*outlook.exe");监视是否有任何启用在系统上运行的脚本的尝试都将被视为可疑。OLE和Office Open XML文件可以扫描“DDEAUTO”、“DDE”和其他表示DDE执行的字符串。https://blog.nviso.be/2017/10/11/detecting-dde-in-ms-office-documents/

XPC服务

介绍:敌人可以向XPC服务守护进程提供恶意内容,以便执行本地代码。macOS使用XPC服务进行各种进程之间的基本进程间通信,例如XPC服务守护进程和第三方应用程序特权帮助工具之间的通信。应用程序可以使用低级别的XPC Service C API或高级别的NSXPCConnection API向以root身份运行的XPC服务守护进程发送消息,以处理需要提升权限的任务(如网络连接)。应用程序负责提供作为XPC服务蓝图的协议定义。开发人员通常使用XPC服务来提供应用程序的稳定性以及应用程序客户端和守护进程之间的权限分离。敌人可以滥用XPC服务来执行恶意内容。恶意执行的请求可以通过应用程序的XPC服务处理程序传递。这还可能包括识别和滥用不适当的XPC客户端验证和/或输入参数的不良净化,以进行特权升级利用。

预防措施:在开发应用程序时启用硬化运行时功能。不要包含值设置为true的任何变体的com.apple.security.get-task-allow权限。

检测:监视对更高特权进程(如连接到VPN服务的用户应用程序)进行异常调用的进程。

7.本机API

介绍:敌人可以与本机OS应用程序编程接口(API)交互以执行行为。本机API提供了一种可控的方式来调用内核内的低级操作系统服务,例如涉及硬件/设备、内存和进程的服务。操作系统在系统引导期间(当其他系统组件尚未初始化时)以及在例行操作期间执行任务和请求时,会利用这些本机API。敌人可能会滥用这些操作系统API函数作为执行行为的手段。与命令和脚本解释器类似,本机API及其接口层次结构提供了与受害系统的各种组件交互并利用这些组件的机制。本机API函数(如NtCreateProcess)可以通过系统调用/系统调用直接调用,但这些功能也经常通过接口和库暴露给用户模式应用程序。例如,诸如Windows API CreateProcess()或GNU fork()之类的函数将允许程序和脚本启动其他进程。这可以允许API调用方执行二进制文件、运行CLI命令、加载模块等,因为存在用于各种系统操作的数千个类似的API函数。更高级别的软件框架,如Microsoft。NET和macOS Cocoa也可用于与本机API交互。这些框架通常为API功能提供语言包装器/抽象,并为代码的易用性/可移植性而设计。敌人可以使用汇编直接或直接调用系统调用,试图破坏防御传感器和检测签名,如用户模式API-hooks。敌人还可能试图篡改与API监控相关的传感器和防御工具,例如通过禁用或修改工具解除监控功能。

预防措施:在Windows 10上,启用减少攻击面(ASR)规则以防止Office VBA宏调用Win32 API;通过使用应用程序控制工具,如Windows Defender应用程序控制、AppLocker或软件限制策略(如适用),识别并阻止可能通过此技术执行的潜在恶意软件。

检测:监视DLL/PE文件事件,特别是创建这些二进制文件以及将DLL加载到进程中。Windows API的使用可能涉及加载/访问与提供调用函数(例如:ntdll.dll、kernel32.dll、advapi32.dll、user32.dll和gdi32.dll)相关联的系统dll的进程。对DLL加载的监视,特别是对异常/异常或潜在恶意进程的监视,可能表明Windows API被滥用。尽管有噪声,但这些数据可以与其他指标相结合,以识别对手的活动;监控API调用可能会生成大量数据,除非在特定情况下收集,否则可能无法用于防御,因为API函数的良性使用很常见,很难与恶意行为区分开来。使用API监控将其他事件与API函数调用周围的行为关联起来,将为事件提供额外的上下文,这可能有助于确定该事件是否是由恶意行为引起的。按流程沿袭按流程ID的活动相关性可能就足够了。

8.计划任务/作业

At